BLOG ベアメールブログ

2019.05.15 (水)

なりすましメールとは? 被害に遭わないための見分け方と対策を解説

Last Updated on 2025.10.17

目次

なりすましメールとは?

「なりすましメール」とは、送信元のメールアドレス(Fromアドレス)を偽装して送信されたメールの総称です。企業や知人、時には自分のアドレス(受信者自身のアドレス)になりすまして送られてくるため、ドキッとしたことのある方も多いのではないでしょうか。

なりすましメールは、フィッシング詐欺や、マルウェア感染を狙うサイバー攻撃の初手などに利用されており、非常に危険です。 ここではなりすましメールの目的や仕組み、そして被害を防ぐための見分け方・対策について解説します。

なりすましメールの仕組み

なりすましメールとはその名の通り、他人になりすまして送信されるメールです。送信元を偽装する方法にもいくつか方法があります。

送信元アドレス(ヘッダFrom)の偽装

通常メールを利用しているときに意識することはほとんどありませんが、メールには送信元アドレスを記載する箇所が「ヘッダFrom」と「エンベロープFrom」の2つ存在しています。

エンベロープFrom(Envelope-From)はメールの転送時にのみ利用され、宛先に配信が完了した時点で破棄されてしまうため、メールボックスにメールが届いた時点で確認することはありません。

そしてヘッダFrom(Header-From)は、私たちが普段メールクライアントで確認している送信元アドレスのことです。 エンベロープの情報が、配達に利用される封筒に書かれた住所だとすると、ヘッダの情報はその中身の便箋に書かれた宛名・差出人のようなもので、実は簡単に他者のメールアドレスを書くことができてしまうのです。

ヘッダFromとエンベロープFromの仕組みについては、詳しくはこの記事をご覧ください。

「エンベロープFrom」と「ヘッダFrom」の違いとは? |ベアメールブログ

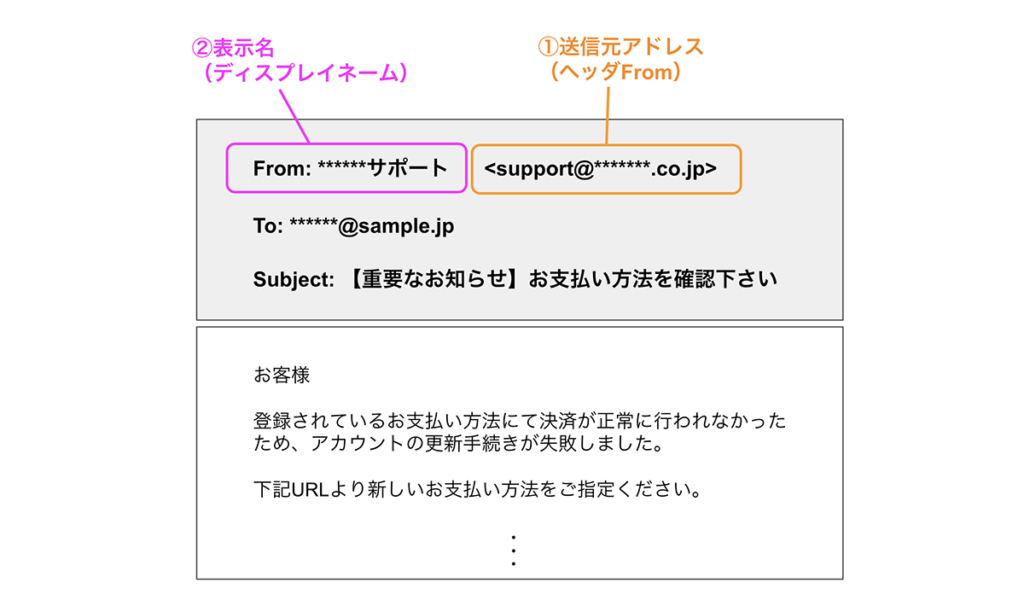

表示名(ディスプレイネーム)の偽装

ヘッダ情報の表示名の部分を偽装する場合もあります。企業名や個人名など、それらしい差出人の名義を記載します。スマホなどでメールを確認する場合は、送信元アドレスではなく表示名しか表示されないことも多いので注意しましょう。

見間違いやすいアドレスの使用

ぱっと見で本物の送信者と誤解しかねない、似ているドメインを取得してメールアドレスとして利用する場合もあります。カズンドメインやホモグラフドメインなどと呼ばれます。

「ドメインを正規に取得している」という点で、前者2つの方法とは異なり偽装しているわけではないため、後述するなりすまし対策の「送信ドメイン認証」で防げないという点が厄介です。 カズンドメインのよくあるパターンとしては、アルファベットによく似たキリル文字を使用したり、サブドメインや拡張子を追加したり、アルファベットの綴りに1文字追加したり差し引いたり、あるいは「m」を「rn」としたり「w」を「vv」にするなどの手法があり、それらしいドメインが巧妙に作成されています。怪しげなメールが届いたら、よく注意して見てみましょう。

なりすましメールの目的

なりすましメールの種類は複数ありますが、多くのなりすましメールの目的は個人情報や金銭です。

フィッシング詐欺

代表的ななりすましメールには、フィッシングサイト(本物によく似た偽物サイト)に誘導することを目的としたタイプがあります。利用しているサービスからのお知らせメールを装い、本物に偽装したサイトにアクセスさせ、巧みにログインID・パスワード・クレジットカード番号などの個人情報を入力するよう誘導します。

利用者は通常のサイトにアクセスしたつもりなのでその場で被害に気付きにくく、後日オンラインバンキングで預金を引き出されていたり、ログインパスワードが勝手に変更されているなどの事象があってはじめて気づく人も多く、被害が拡大しやすい傾向にあります。

ビジネスメール詐欺

ビジネスメール詐欺は、企業をターゲットにした詐欺手法で、取引先企業や経営者などを装い、金銭や情報を詐取するものです。IPAが発表している「情報セキュリティ10大脅威2021」(https://www.ipa.go.jp/security/vuln/10threats2021.html)においては、前年度から順位を落としたとはいえ、引き続き第5位にランクインしています。

具体的には偽の請求書を送付したり、支払先口座の変更を伝えたりすることで金銭を騙しとります。有名なところでは、2019年に日本航空がビジネスメール詐欺によって約3億8000万円の損失を被っています。

サイバー攻撃の初手

対企業へのなりすましメールは、ビジネスメール詐欺だけでなく、サイバー攻撃に用いられることもあるので、対策が必須です。

情報処理推進機構によると、ウイルスの検出経路で最も多いものは「メール経由」であることがわかっています。(※)メールに仕込まれたウイルス(マルウェア)に感染したPCなどの端末から、組織システム内へのウイルス拡散・情報漏洩といった大きな被害に発展するリスクがあります。

※参考:情報処理推進機構「コンピュータウイルス・不正アクセスの届出状況および相談状況[2018年第3四半期(7月~9月]https://www.ipa.go.jp/security/txt/2018/q3outline.html(2019/05/15確認)

その他には、間違いメールを模して有名人を騙るものやアダルト系、大金の儲け話や「在庫処分のためのセール実施」などの件名で配信される広告宣伝系などがあります。しかし、いずれの場合も詐欺まがいのメールであり、最終的な目的は金銭を得ることです。

なりすましメールを見分けるチェックポイント

それでは、実際になりすましメールに騙されないためにはどんなことに注意すれば良いのでしょう? ここではチェックすべきポイント、見分け方を紹介します。以下を参考にして、不審なメールの被害に遭わないように心がけましょう。

有名なサービス・企業からのメールに気をつける

Amazonやdocomo、佐川急便など、利用している人が多く有名なサービスはなりすましに悪用されることが多いです。「料金の引き落としができなかったのでカード情報を更新してください」「アカウントのパスワードを再設定してください」「配送について確認してください」といったメールから、ログインID・パスワードや、カード情報を盗み取ろうとします。

明らかに日本語がおかしいといったことで気がつければ良いですが、判断が難しい場合にはメール内のURLからはアクセスせず、自分で公式のアプリやサイトからアクセスして確認するようにしましょう。

URLが正しいものであるかどうかチェックする

なりすましメールなどには大体の場合、公式サイトに似せた偽のサイトのURLが載っています。前述したカズンドメインを使用している場合も多いので、注意深く確認しましょう。こちらの場合も、メール内のURLをクリックするのではなく、公式サイトを自分で検索するなどしてアクセスするのが安心です。

メール本文のURLや添付ファイルを開くよう指示があるものに注意する

知らない人からのメールは怪しむべきですが、内容によっては興味をそそられたり、確認しなくてはいけないと思ってしまうものもあるでしょう。 しかし、実際に以下のようななりすましメールが発生しているため、URLや添付ファイルを確認するように促すメールについては他にも怪しい点がないか十分に注意した上で対応しましょう。

- 出版社からの取材申し込みで、添付ファイルを確認するよう促すメール

- 就職活動を装い、添付ファイルの履歴書を確認するよう促すメール

- セキュリティの注意喚起を装い、URLをクリックするよう促すメール

- 海外からの注文書・請求書の送付を装ったメール

- 今まで届いたことのない公的機関からの添付ファイル付きのお知らせメール

メール本文の日本語がおかしくないか

なりすましメールを見分けるポイントとして、メール本文の日本語の言い回しが不自然ではないか、日本語では使用されない漢字(繁体字・簡体字)などが使われていないかという点も注意してみましょう。

署名の内容がおかしくないか

メールの文末にある署名の情報もチェックすべきポイントです。なりすましメールの場合、署名に記載されているメールアドレスと、実際の差出人のFromアドレスが異なっている場合があります。また、記載されている組織名や電話番号が実在しないといった場合もあります。

なりすましメールへの対策

前章ではなりすましメールの見分け方、チェックすべきポイントについて解説しましたが、攻撃者の手口は年々巧妙化しており、見分けるのが困難な場合もあると考えられます。届いたメールが怪しくないか自分で確認するだけでなく、迷惑メールの受信自体を防いだり、万が一の場合にも被害を最小限に止めるような技術的な対策も併せて行うべきでしょう。ここではなりすましメールへの対策方法を紹介します。

迷惑メールフィルターの活用

まずは不審メールが受信フォルダに届きにくくするために、迷惑メールフィルターサービスやアンチウイルスサービスを利用し、なりすまし防止機能を設定しておくことが挙げられます。

Gmailなどのフリーメールであればサービス自体のフィルタリングがかなりの割合で防いでくれていますし、各携帯キャリアでもなりすまし防止機能を提供しているので活用しましょう。企業の場合は、ゲートウェイ型のメールセキュリティ製品の導入が効果的でしょう。

SPF(Sender Policy Framework)の導入

なりすましメールを防ぐ方法として開発された技術が「送信ドメイン認証」です。そのうちの1つがSPF(Sender Policy Framework)で、送信元IPアドレスの正当性を検証するフレームワークのことです。メールを受信した際に送信元のSPFをDNSサーバより取得することによって、送信者のSPFレコードと送信先IPアドレスを確認し、なりすましメールかどうかを判断します。

確認方法としては、メールヘッダの情報(メッセージのソース)を開き、SPFが「PASS」となっていれば認証に成功しています。ただし、カズンドメインを使用するなど、送信元のドメインを偽装していない場合はSPFをPASSしている可能性があるので、SPF=PASSだからOKとも言い切れないため注意しましょう。

DKIM(Domainkeys Identified Mai)の導入

DKIM(DomainKeys Identified Mail)も送信ドメイン認証の一種です。こちらは電子署名を用いたシステムで、メールの送信者とメールの本文が改竄されていないかを判断する手法です。

こちらも確認する場合にはSPFと同じようにメールヘッダを開き、DKIMがPASSになっているかチェックします。ただし、DKIMはSPFに比べるとまだ普及率も高くないため、迷惑メールではない場合もDKIMを導入していない場合があります。

エンドポイントセキュリティの導入

PCなどの端末(エンドポイント)にアンチウイルスなどのセキュリティソフトを導入することも重要でしょう。なりすましメールを起点としたサイバー攻撃は、大抵PCをマルウェアに感染させることを狙っているため、不審な添付ファイルを万が一開いてしまった場合にも、エンドポイントセキュリティが導入されていれば被害を抑えられるでしょう。

二段階認証を利用する

二段階認証とは、Webサイトやサービスにログインする際に、IDとパスワードに加えて、ワンタイムパスワードや認証コードなどを利用してログインすることを指します。これによって、セキュリティ強度が格段に高まります。万が一パスワードなどの認証情報が漏洩してしまっても、二段階認証を利用していれば不正ログインといった最悪の事態は避けられるでしょう。

まとめ

この記事では、なりすましメールの概要から、被害に遭わないための見分け方・対策について解説しました。なりすましメールを始めとした迷惑メールを防ぐ技術や対策は発達していますが、迷惑メールの手口もまた巧妙化しており、スパムメールの撲滅には至っていません。技術的な対策も導入しつつ、個人として不用心に不審なメールを開封したり、添付ファイルを開いたりしないよう心がけましょう。

またその一方で、携帯キャリアやISPなどの迷惑メール対策が強化されたことにより、問題のないはずの通常のメールがなりすましメールと誤判断されて届かないという事態も頻発しています。迷惑メールだと判定されずにメールを確実に届けるためには、この記事でも紹介したSPFやDKIMといった送信ドメイン認証の導入は効果的です。

しかし、迷惑メールと判定される要因はそれだけではありません。もし自分の送ったメールが迷惑メールになってしまうということでお悩みであれば、「ベアメール」にご相談ください。メールの到達率を上げるメールリレーサービスや、迷惑メールに判定される可能性・原因・対策を分析する「迷惑メールスコアリング」といったサービスを提供しています。どうぞお気軽にご相談ください。