BLOG ベアメールブログ

2019.06.07 (金)

迷惑メール対策に必要な「SPF」と「DKIM」とは?

Last Updated on 2025.10.17

氾濫する迷惑メールを抑制するために、メールサービスを提供する携帯キャリアやプロバイダはさまざまな対策を行っています。しかし、その迷惑メール対策によって問題のないはずのメールまで「迷惑メール」として扱われてしまうという課題が発生しています。本記事では、自分の送信したメールが迷惑メールとして判定されないために重要な「SPF」と「DKIM」について解説します。

目次

一日に送信される16億通のメールの内、4割が迷惑メール

メール配信をした後、きちんと相手に届いているかを確認されたことはありますか? メール配信ツールに配信ログを確認する機能がない場合、わざわざサーバのログを取得しに行かなくてはならないため、そこまではしていない担当者の方も多いのではないでしょうか?

実はそのメールが、システムによって迷惑メールやなりすましメールだと判断されて、相手に届いていない可能性があります。

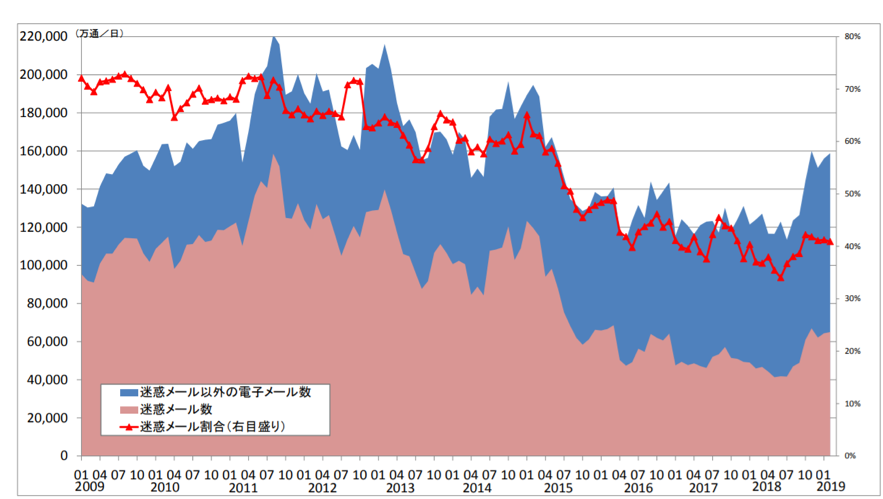

総務省が通信事業者10社に対して行った調査によると、一日に送信されるメールの内、2011年頃には7割程度、ここ数年では大体4割前後のメールが迷惑メールに該当しています。

迷惑メール対策技術の最新動向

では、迷惑メール対策技術とはどういったものがあるのでしょうか? 日本データ通信協会や総務省のサイトからわかる最新動向は以下のようなものになります。

a ) 送信トラフィックの制御(大量メールの一括送信を制御)

→ 「IPスロットリング」とも呼ばれ、以下の記事で詳しく解説しています。

メールが届かない!「IPスロットリング」の原因・回避方法とは?|ベアメールブログ

b ) OP25B(25番ポートの使用禁止)

→OP25Bについては以下の記事で解説しています。

メール送信規制「OP25B」とは?その概要と回避策 | ベアメールブログ|ベアメールブログ

c ) 送信ドメイン認証(SPF、DKIM、DMARC)

この3つの中で、今回注目するのは(c)の送信ドメイン認証技術「SPF」と「DKIM」です。こちらは迷惑メールの大半を占めるというなりすましメールの対策になる重要な技術です。

その前に確認しておきたい! IPアドレスのブラックリストに自社は入っていないか?

さて、SPFやDKIMを説明する前に、「RBL(Real-time Blackhole List)/ DNSBL(DNS Blackhole List)」という言葉を聞いたことはありますか?

RBL/DNSBLは、迷惑メール送信元のIPアドレスのリストを集めたもので、いわゆるブラックリストと呼ばれるものです。昨今のキャリアやISPでは、このリストに掲載されているIPアドレスから配信されるメールの受け取りを拒否する設定にしています。以前はよく届いていた迷惑メールが、そういえば最近届かないな、と思っているのならばブラックリストに入った可能性があります。

その為、まずはRBL/DNSBLを使って自社のメールサーバのIPアドレスがこのリストに含まれていないか確認することをおすすめします。

ブラックリストに登録されているIPアドレスは、メールサーバの設定に問題があるケース(第三者が利用できるようになっている等)や、宛先不明のメールを大量に送信しているなどの条件がありますが、リストの管理団体によってそのルールは多少異なるようです。もしリストに入ってしまったならば、解除するための必要な措置をとる必要があります。これは各団体によって対処法が異なりますので、都度確認をしてください。リストに登録されてもIPアドレスやドメインの持ち主に通知されることはないので、定期的にリストの確認を行うことをおすすめします。

確認方法

DNSBLを運営している団体は複数ありますが、今回はMX TOOL BOX(https://mxtoolbox.com/)での確認方法について解説します。同サイトは、ブラックリストに登録されているかの確認に加え、SPF、DKIM、DMARCに対応しているかも検証することができます。

入力すべきなのはドメイン名かIPアドレスのみで、あとはMX Lookupのボタンをクリックするだけです。ほとんどのRBL/DNSBLも同様で、面倒な項目はないので、時間があるときに調べてみましょう。

なりすましメールだと思われないように必要な対策「SPF」と「DKIM」

そもそも「なりすまし」でメールを送信できてしまうのは、メールの仕組み上メール送信者情報(From)が容易に詐称できてしまうことに原因があります。そういった詐称を防ぐための認証技術として開発されたのが、「送信ドメイン認証」であり、主要ISPを始めとしてほとんどの通信事業者で採用されています。 では、自社のアドレスが不審者扱いされて悲しい思いをしないために、送信ドメイン認証技術である「SPF」と「DKIM」がどういったものなのか解説します。

SPFとは?

SPFは、メール送信元のグローバルIPアドレスを利用して、送信元ドメインが偽装されていないドメインであることを確認し、正規の物であることを認証するための技術です。

評価は、6段階(None、Neutral、Pass、Fail、SoftFail、TempError、PermError)で判定されます。迷惑メールと判定されないようにするためには、送信者側のIPアドレスがPass、もしくは最低でもSoftFailになるように対処してください。

もし、ブラックリストにIPアドレス/ドメインが登録されていた場合は、SPFが設定されているか、誤った設定になっていないかを確認することが重要です。

DKIMとは?

受信したメールが改ざんされていないかを、電子署名を利用して確認するのが「DKIM」です。

あらかじめ送信メールサーバのDNSに公開鍵を登録しておく必要があります。メールの送信時には秘密鍵によって発行されるデジタル署名をもとに、受信者側がメールの送信元ドメインの情報を辿って公開鍵を取得・検証を行い、メールが改ざんされていないか、送信元ドメインが偽装されていないかを認証します。評価は7段階(None、Neutral、Pass、Policy、Hardfail、TempError、PermError)で判定されます。

迷惑メールと判定されないようにするためには、判定結果がPassになるように対処してください。

また、「SPF」と「DKIM」のメリット・デメリットやSPFレコードの書き方についてはこちらの記事で紹介しています。

ドメイン認証技術「SPF」「DKIM」の特徴・メリット・デメリットとは|ベアメールブログ

迷惑メール対策のためのSPFレコードの書き方|ベアメールブログ

迷惑メール対策にはSPFの対応は必須

総務省による調査結果によれば、日本でのSPFの導入率は約50%、DKIMは約0.8%ということです。この結果から分かるとおり、SPFへの対策は必須であり、対策を講じなければ迷惑メール送信元と判定され、ブラックリスト入りすると考えた方がよさそうです。

DKIMはまだまだ普及段階ではありますが、対策を打っておくことは迷惑メール判定率を低下させることに繋がりますので、余力があるならやっておきたいところです。

SPFとDKIMで忘れてはいけないこと

ここまでいろいろと説明してきましたが、SPFやDKIMは受信拒否をするためのものではなく、あくまで迷惑メールであるかどうかを判定して点数をつけるものであり、どのレベルから拒否をするかはキャリア・ISPのセキュリティポリシーによります。

昨今では、米国で立ち上げられたDMARCが主要プロバイダで導入が進み始められており、現在約0.6%にまで普及が進んでいますので、今後はこちらも無視できないものになってくるでしょう。DMARCはSPFとDKIMの判定結果を利用するもので、今後テーマとして取り上げていく予定です。また、今回のSPFとDKIMの技術的な側面として、重要なのに間違っていることが多いレコードの記述方法についても説明していく予定です。

本稿で紹介したデータは総務省のサイトでご覧いただけます。白書など関連文書も掲載されていますのでご興味のある方は下記サイトをご参照ください。

※迷惑メール対策に関する取組みの情報を詳しく知りたい方は下記URLをご参照ください。

参考:総務省「迷惑メール対策」https://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/m_mail.html(2019/06/07確認)

まとめ

本稿ではなりすましメールの送信者と誤解されないために必要なSPFとDKIMについて説明してきました。

今後、より普及率が上がっていくであろうこれらの技術に加え、新たに生まれたDMARCへ対応することで、より長い期間、より確実にお客さまへメールを届けることが可能になるでしょう。