BLOG ベアメールブログ

2022.09.26 (月)

Exchange Online基本認証廃止によるメール送信への影響は? 実施すべき対応を解説

Last Updated on 2025.10.8

Microsoftが提供するグループウェア/メールサービスであるExchange Onlineの基本認証(レガシー認証)が2022年10月1日で廃止されます。廃止後は、基本認証を利用した接続ができなくなるため、先進認証(モダン認証)への切り替えが必要です。しかし、社内の複合機など先進認証が使用できない機器にはどのように対応すべきでしょうか。本記事ではExchange Onlineの機能の中でも特にメールに関する部分を中心に、基本認証廃止による影響、先進認証に対応していない機器への対応策について詳しく解説します。

目次

基本認証廃止とは

まず、今回廃止となる基本認証とそれに代わる先進認証の仕組みや特徴、基本認証廃止による影響について解説します。

基本認証(レガシー認証)と先進認証(モダン認証)の違い

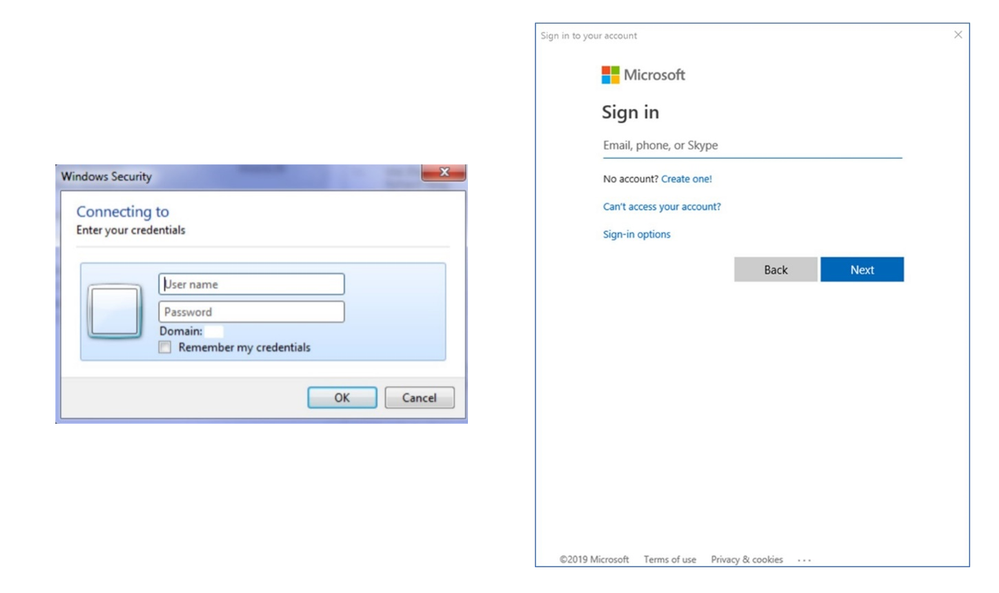

基本認証とは、ユーザ名とパスワードを利用する認証方法です。古い業界水準であることから「レガシー認証」とも呼ばれます。

基本認証を使用していると、通信の盗聴などによりログイン情報を盗まれたり(特にTLSによる暗号化が行われていない場合)、ブルートフォース攻撃(総当たり攻撃)やパスワードスプレー攻撃などを受けやすいというリスクがあります。また多要素認証(MFA)もサポートされていません。現在ではより優れた認証の方法があることから、セキュリティの向上のため基本認証は廃止されることとなりました。

先進認証とは、いわゆるOAuth2.0認証のことを指します。OAuth2.0は認可を行うためのプロトコルで、所有者の代わりにリソースへのアクセスを許可するために使われます。OAuth2.0での認可は具体的には以下のような流れで行われます。

- クライアントアプリが認可サーバにアクセストークンの発行を依頼する

- 認可サーバがクライアントアプリに権限を与えるかユーザに確認する

- ユーザが許可すると、認可サーバがアクセストークンを生成してクライアントアプリに発行する

- クライアントアプリは発行されたアクセストークンを添えてMicrosoft365にデータ取得を依頼する

- Microsoft365はアクセストークンをもとに認証を行い、データを渡す

基本認証と先進認証ではログイン時のダイアログボックスの見た目が大きく異なるため、簡単に見分けられます。

セキュリティを向上させるため、Microsoftは先進認証を推奨しています。もしExchange Onlineのユーザでまだ基本認証を使用している場合は、先進認証への切り替えを行っていきましょう。

基本認証が廃止されるプロトコル

以下のプロトコルで基本認証が廃止されることが発表されています。

- Exchange ActiveSync (EAS)

- Exchange Web Service(EWS)

- Post Office Protocol(POP3)

- Internet Message Access Protocol(IMAP4)

- Remote PowerShell(RPS)

- オフライン アドレス帳 (OAB)

基本認証廃止の影響と必要な対応

基本認証廃止後は、基本認証を用いた接続はすべて利用できなくなります。10月1日からMicrosoftはExchange Onlineのテナントをランダムに選択し、順次基本認証のアクセスを無効にしていきます。無効になる7日前にメッセージセンターに通知が届き、変更日にも各テナントのService Health Dashboardに投稿がされる予定です。

今回の基本認証廃止はExchange Onlineのみであり、オンプレミスのExchange Serverには影響がありません。

今回の変更を受け、ユーザは基本認証を使用するアプリから先進認証可能なアプリに移行する必要があります。ここでは特にメール機能にフォーカスして解説します。

メールのクライアントアプリについては、Windows ベースの Outlook クライアント (Outlook 2013 以降) を使用している場合、Exchange Online で先進認証を有効にすることで、先進認証を使用して Exchange Online メールボックスに接続することができます。

その他のOutlook Mobile、Outlook for Mac 2016、iOS 11 以降の Exchange ActiveSync などのメール クライアントは、OAuth 2.0をサポートするように更新されているため、最新バージョンのユーザは常に先進認証を使用して Exchange Online メールボックスにログインするようになっています。

まとめると、先進認証をサポートしているメールクライアントは以下の通りです。

- Outlook 2013 以降(※Outlook 2013 にはレジストリキーの変更が必要です。 詳細については、「Windows デバイスの Office 2013 の先進認証を有効にする」を参照してください)

- iOS 版および Android 版 Outlook(Outlook Mobile)

- Outlook for Mac 2016以降

- iOS 11.3.1 以降の標準メールアプリ

なお、基本認証を無効化し先進認証を有効とした場合、OutlookクライアントからPOP/IMAPで接続することはできません。OutlookクライアントがPOPおよびIMAPのOAuth2.0をサポートしていないからです。しかしExchange Online メールボックスに接続するほぼすべての最新の電子メールクライアント (上記で挙げたメールクライアントなど) は、そもそもメールの送受信にPOPやIMAP、SMTPを使用していないため問題ないとMicrosoftは考えているようです。

参考:Microsoft「POP/IMAP および先進認証を使用して Outlook に接続できない」https://learn.microsoft.com/en-us/exchange/troubleshoot/administration/cannot-connect-mailbox-pop-imap-outlook?source=recommendations (2022/9/26確認)

参考:Microsoft「Outlook in Exchange Online での最新認証の有効化または無効化」https://learn.microsoft.com/ja-jp/exchange/clients-and-mobile-in-exchange-online/enable-or-disable-modern-authentication-in-exchange-online (2022/9/26確認)

その他の社内アプリケーションがExchange OnlineにIMAP・POP・SMTP AUTHプロトコルで接続する必要がある場合は、OAuth 2.0認証を実装する必要があります。詳しくは以下を参考にしてください。

Microsoft「OAuth を使用して IMAP、POP、SMTP 接続を認証する」https://learn.microsoft.com/ja-jp/exchange/client-developer/legacy-protocols/how-to-authenticate-an-imap-pop-smtp-application-by-using-oauth (2022/9/26確認)

先進認証への切り替えの準備ができていない、あるいはこの変更について認識していないユーザのために、Microsoftは基本認証の再有効化という選択肢を発表しています。10月1日以降に基本認証が無効化された後、ユーザはセルフサービス診断を使用して、プロトコルごとに1回だけ基本認証を再度有効化できるようになります。再度有効化した基本認証は2022年12月末まで使用可能となりますが、2023年1月の第1週の間に無効化され、その後は使用できなくなります。

参考:Microsoft「Basic Authentication Deprecation in Exchange Online – September 2022 Update」https://techcommunity.microsoft.com/t5/exchange-team-blog/basic-authentication-deprecation-in-exchange-online-september/ba-p/3609437 (2022/9/26確認)

先進認証に対応できないデバイスからのメール送信(SMTP AUTH)は?

SMTP AUTHについては、Microsoftは基本認証のサポートを継続する旨を発表しており、当面は引き続き使用可能です。プリンターやスキャナー、複合機など、SMTPを利用してメールを送信するデバイスやアプライアンスは非常に多く存在しており、それらが先進認証を使用できる設計になっていないことに対する救済措置です。

Microsoftが2022年9月1日に公開した記事の中では、「SMTP AUTHの設定を無効にしたり変更したりする予定はありません。」と明言されています。

参考:Microsoft「Basic Authentication Deprecation in Exchange Online – September 2022 Update」https://techcommunity.microsoft.com/t5/exchange-team-blog/basic-authentication-deprecation-in-exchange-online-september/ba-p/3609437 (2022/9/26確認)

先進認証に対応しないデバイスでのExchange Onlineを利用したメール送信

先進認証を有効化できない複合機やローカルサーバなどからExchange Onlineを利用してメール送信を行う方法としては、以下の3つの選択肢があります。SMTP AUTHの基本認証は廃止されないため、元々これらの方法でメールを送信していたユーザも引き続き利用可能です。

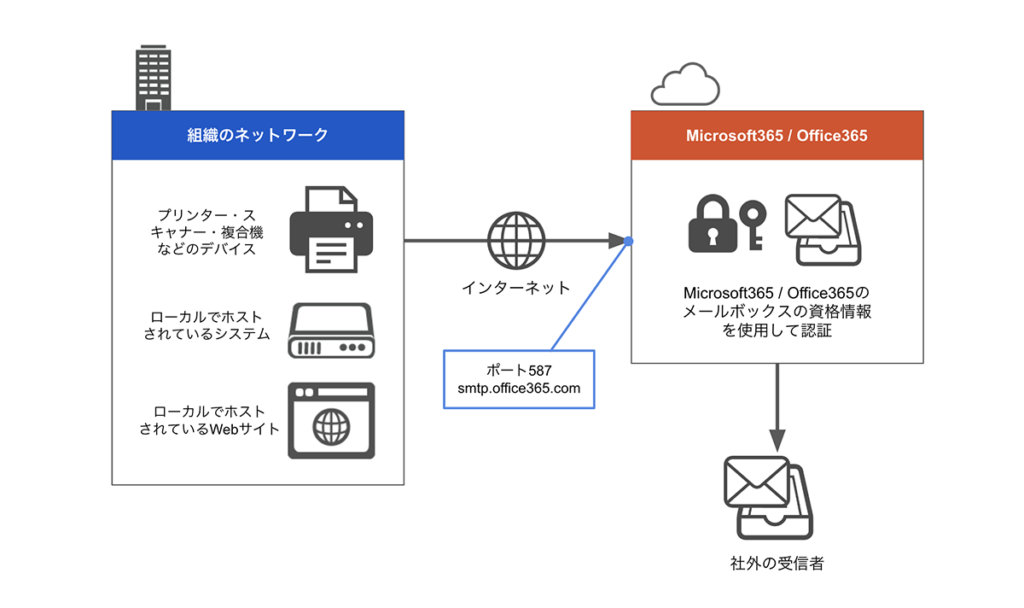

①SMTP AUTHクライアント送信

SMTP AUTHは引き続きサポートされるため、先進認証に対応できないデバイスもMicrosoft365またはOffice365のメールボックスに接続し、メールを送信することができます。組織内だけでなく社外へもメールを送信する必要がある場合に有力な選択肢となります。またこの方法で送信される組織内のユーザ宛のメールについてはスパムチェックをほぼ回避できるというメリットがあります。

SMTP AUTHクライアント送信の要件

– 認証:SMTP AUTHの基本認証(ユーザ名とパスワード)を使用

– メールボックス:メールの送信元としてライセンスのあるMicrosoft365またはOffice365のメールボックスが必要

– TLS:デバイスがTLS1.2以上に対応している必要があります

– ポート:587番ポート(推奨)または25番ポート

– 接続先:ホスト名 smtp.office365.com を使用します。IP アドレスは使用不可

SMTP AUTHクライアント送信の制限事項

– 送信元メールアドレス:送信元のデバイスで複数のメールボックスのログイン資格情報を保存できる場合を除き、1つのメールアドレスからのみ送信可能

– 受信者(宛先)数の制限:1日あたり10,000

– 1つのメールで送信できる受信者(宛先)数の制限:1,000まででカスタマイズ可能

– 送信数の制限:1分あたり30通

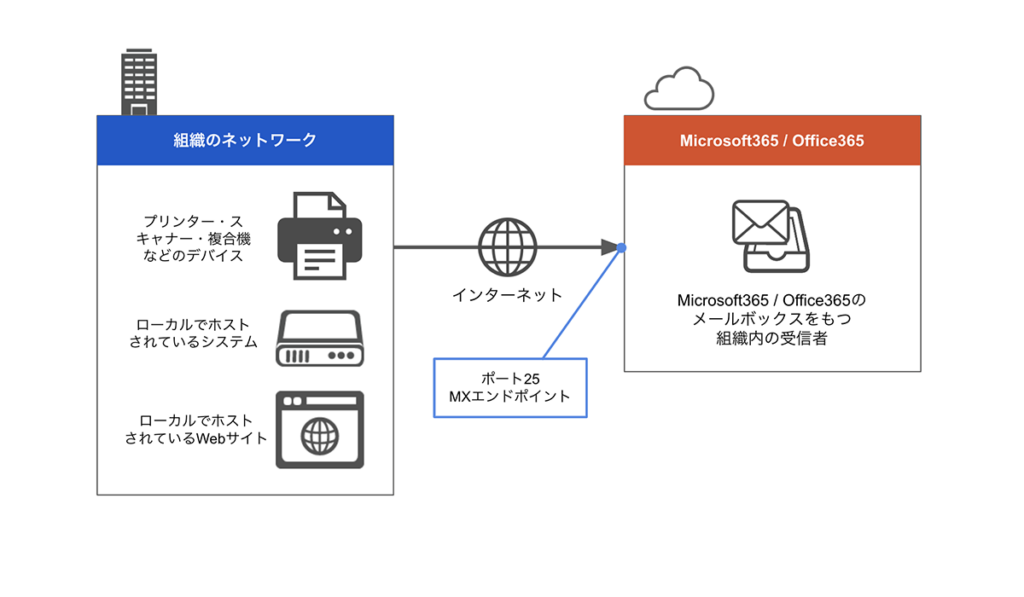

②直接送信

SMTP AUTHクライアント送信が何らかの理由で利用できない場合、組織内でMicrosoft365またはOffice365のメールボックスを持つユーザに対して直接メールを送信することも可能です。送信用にMicrosoft365またはOffice365メールボックスを用意する必要がないこと、SMTP AUTHやTLSをサポートしている必要もないというメリットがあります。ただし、この方法は組織外のユーザには送信できません。

直接送信の要件

– ポート:25番ポート

– 送信元IPアドレス:SPFレコードの設定のため、静的IPアドレスの使用を推奨

直接送信の制限事項

– GmailやYahooなど外部の宛先にメールを送信することはできません

– 送信されたメールはMicrosoftによる迷惑メール対策のチェック対象となります

– 送信元IPアドレスがスパムリストにブロックされた場合、メールが送信できなくなる可能性があります

– Microsoft365またはOffice365は、サービスのパフォーマンス保護のため調整ポリシーを使用します

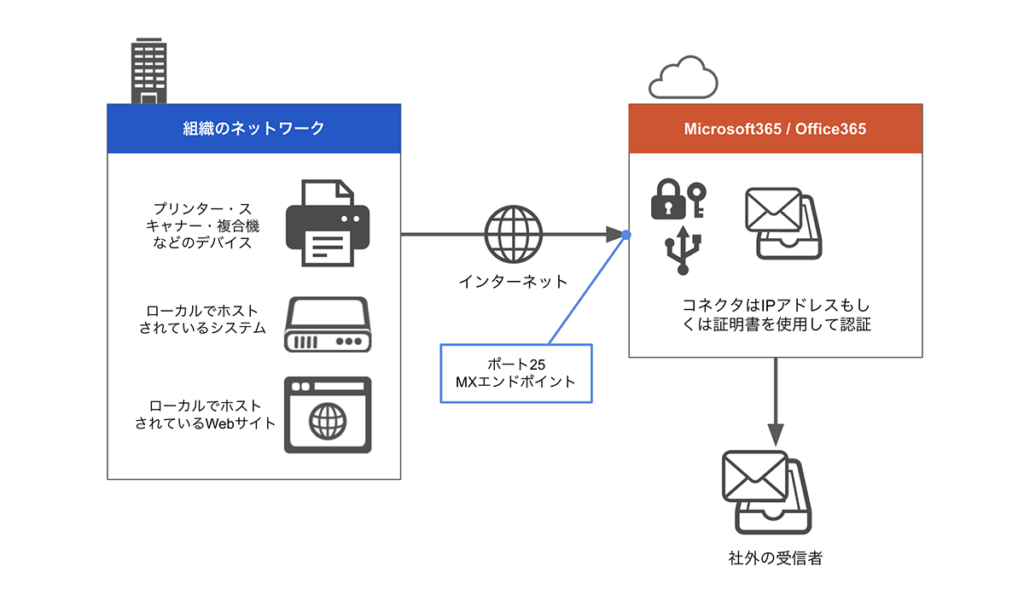

③SMTPリレーとしての利用

SMTP AUTHクライアント送信が利用できず、かつ外部のユーザにメールを送信する必要がある場合はExchange OnlineにSMTPリレーの設定を行い、メールを中継するように構成する方法があります。これはパプリックIPアドレスまたはTLS証明書によるコネクタを使用する必要があり、もっとも複雑な設定方法になります。ユーザが作成したコネクタは、IPアドレスを使用してデバイスやアプリケーションを認証するため、ユーザの管理するドメインであれば任意のメールアドレス (メールを受信できないものも含む) を使用してメールを送信できます。この方法においても送信用にMicrosoft365またはOffice365メールボックスを用意する必要がなく、SMTP AUTHやTLSを使用する必要もありません。

SMTPリレー利用の要件

– ポート:25番ポート

– コネクタ:デバイスやアプリケーションから送信されるメール用にExchange Onlineでコネクタを作成

– 送信元IPアドレス:(認証に証明書を使用できない場合)別の組織と共有されていない1つまたは複数の静的IPアドレスを使用

SMTPリレー利用の制限事項

– 送信元IPアドレスがスパムリストにブロックされた場合、メールが送信できなくなる可能性がある

– スパムの送信を防ぐための制限が適用され、「危険度の高い配信プール」と呼ばれるMicrosoftが管理するIPアドレスプールより送信されるため、到達率が低くなる可能性がある

– (認証に証明書を使用できない場合)共有されていない静的IPアドレスが必要

それぞれの詳しい導入手順や設定内容については、以下のMicrosoft公式ページを参考にしてみてください。

参考:Microsoft「Microsoft 365 または Office 365 を使用してメールを送信するように多機能デバイスまたはアプリケーションをセットアップする方法」https://learn.microsoft.com/ja-jp/exchange/mail-flow-best-practices/how-to-set-up-a-multifunction-device-or-application-to-send-email-using-microsoft-365-or-office-365 (2022/9/26確認)

先進認証に対応しないデバイスでのExchange以外のメール送信の選択肢

前章の3つの方法を選べない場合は、Exchange Online以外でメールを送信する方法を選択しなければなりません。具体的には以下のような方法があります。

①自社でメール送信サーバーを持つ

メール送信に必要なSMTPサーバーの構築・運用を自社で行う方法です。メリットは社内のシステムやソフトウェア、データソースなどの環境、セキュリティポリシーなどの要件に応じて柔軟に細やかなカスタマイズができることです。デメリットはメールサーバーの構築やIPウォームアップなど初期構築に手間がかかること、運用・トラブル対応に専門知識や人的リソースを要すること、メールの送信量が増えた際のスケーリングの困難さなどがあげられます。

自社でSMTPサーバーを構築する際の手順と注意点については以下の記事を参考にしてみてください。

SMTPサーバー構築のポイントと注意点。自社で構築することのメリット・デメリットとは | ベアメールブログ

②外部のSMTPリレーサービスを使う

SMTPリレーサービスという、メール送信に特化したサービスを利用するという方法があります。既に十分な送信実績があるメール配信基盤を利用できるため、初期構築も不要ですぐに利用でき、面倒なサーバーのメンテナンスやIPレピュテーションの運用・管理を専門業者に任せられるというメリットがあります。メルマガなどの大量送信やシステムからの自動送信メールなどに利用されることが多いですが、自社で構築するSMTPサーバーの代わりとしても利用できるため、サーバー構築や運用にかかるコストやリソースが自社に不足している場合は、SMTPリレーサービスの利用を検討するのもおすすめです。

まとめ

Exchangeの基本認証廃止後に社内で混乱が起きないよう、MS365の認証について正しく理解し、なるべく早く対応に取りかかりましょう。メール送信に利用されるプロトコルであるSMTP-AUTHについては、先進認証を利用できない複合機などのデバイスが多く存在しているためサポートは継続されますが、今後見直される可能性もあります。その場合にはこれまでと違ったメールの送信方法に移行しなければならないため、自社の環境に合った対応策を検討してみてください。