BLOG ベアメールブログ

2022.05.09 (月)

DMARCとは? SPF・DKIMとの関係、導入メリット、設定方法まで解説

Last Updated on 2025.10.14

DMARCとは、メール送信元の正当性を証明する、送信ドメイン認証技術の一つです。「なりすまし」によるフィッシング詐欺やサイバー攻撃など、巧妙化したスパムメールの脅威が高まる中で、GoogleやMicrosoftなど主要プロバイダが導入を必須化しており、今や企業にとって欠かせない取り組みとなっています。

本記事では、DMARCの基本的な仕組みからSPF・DKIMとの関係、導入メリット、設定手順、レポート活用方法まで、わかりやすく解説します。

※本記事は 2025/10/14に最新の情報をもとに更新しました。

目次

DMARCとは

DMARC(Domain-based Message Authentication, Reporting, and Conformance)とは、電子メールの送信ドメイン認証技術の一つです。送信者が本当にそのドメインの正規の所有者であるかを確認する仕組みで、既存の認証技術であるSPFとDKIMの結果をベースに、さらにメールに表示される送信元アドレス(ヘッダFrom)との整合性を検証します。

これにより、自社ドメインを悪用したなりすましメールを高い精度で防ぐことができ、取引先や顧客を守るだけでなく、企業のブランド価値を保護する役割も果たします。

2024年から2025年にかけては、GoogleやMicrosoft、Appleなど主要プロバイダでDMARCの導入が必須要件となり、国内でもその重要性が広く認識されつつあります。企業活動を支えるメールセキュリティ対策の一つとして、今後ますます対応が求められていくでしょう。

SPF・DKIM|DMARCを支える2つの認証技術

DMARCは、送信ドメイン認証技術であるSPFとDKIMの認証結果を利用してメールの正当性を判断します。そのため、DMARCの導入には少なくともいずれか一方の設定が必要です。加えて、昨今ではSPF・DKIMによる認証を必須とするプロバイダが増えているため、メールを確実に届けるためには両方を併せて導入することが推奨されます。

まずは、SPFとDKIMそれぞれの仕組みについて解説します。

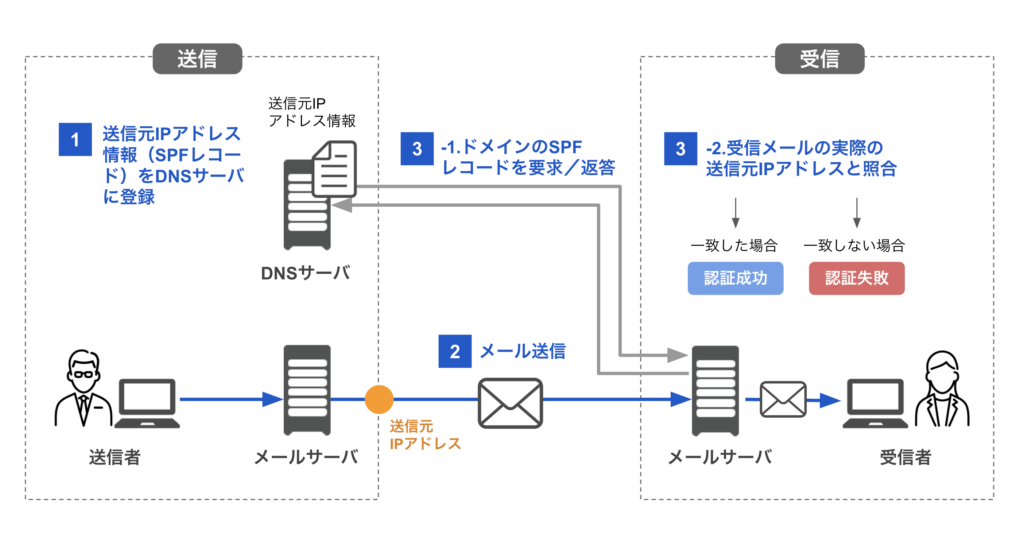

SPF|送信元IPアドレスの検証

SPF(Sender Policy Framework)は、メール送信元のIPアドレスが正当なものかどうかを検証する技術です。

SPFの仕組み

- 送信者は、送信サーバーのIPアドレスを「SPFレコード」として送信ドメインのDNSに登録しておきます。

- メールが送信されると、受信サーバーは送信元IPアドレスを確認し、DNSに登録されたSPFレコードと照合します。

- 一致すれば、そのメールは正規のものとして認証されます。一致しなければ認証失敗となり、受信拒否や迷惑メールフォルダへの振り分けが行われます。

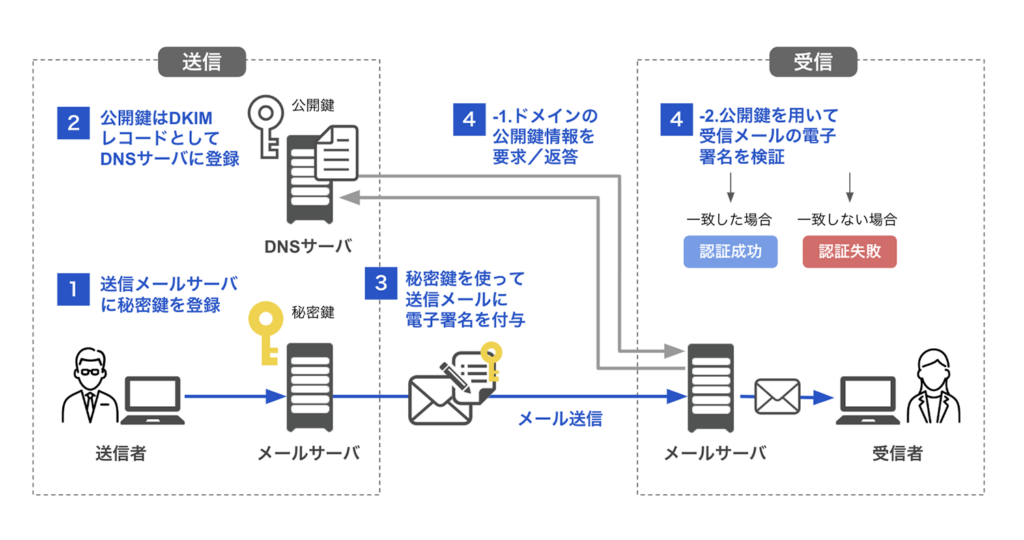

DKIM|電子署名による改ざん検知

DKIM(DomainKeys Identified Mail)は、メールに電子署名を付与し、なりすましや内容の改ざんを検知する技術です。

DKIMの仕組み

- 送信者は、電子署名に利用する秘密鍵を送信サーバーに、対応する公開鍵を送信ドメインのDNSに登録しておきます。

- 送信時、送信サーバーは秘密鍵で電子署名を生成し、メールに付与します。

- 受信サーバーは、送信ドメインのDNSから公開鍵を取得し、受信メールの電子署名を検証します。

- 検証が成功すれば、そのメールは改ざんされておらず、正規の送信元から送られたものと判断できます。

DMARCの仕組み

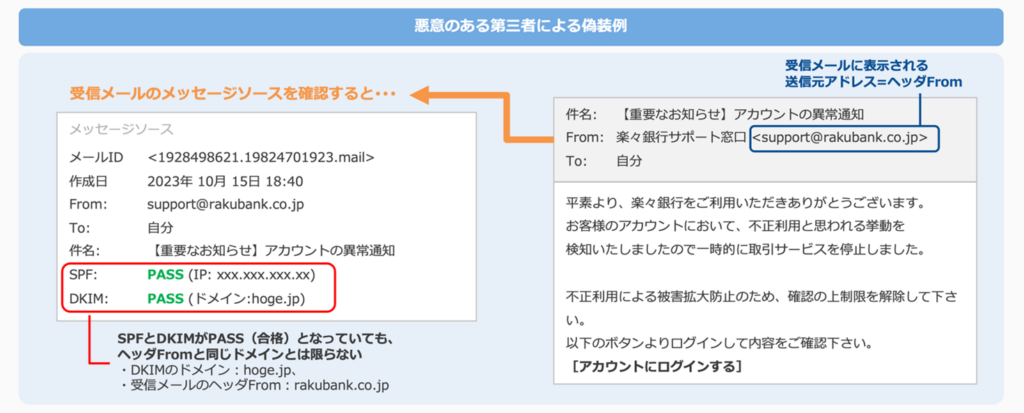

DMARCは、SPF・DKIMの認証結果とメールに表示される送信元アドレス(ヘッダFrom)の整合性を検証することで、なりすましメールを防ぐ仕組みです。

SPFは送信元IPアドレスの正当性を、DKIMはメール内容の改ざん有無を検証しますが、それだけではヘッダFromの偽装を防ぐことはできません。DMARCは、SPF・DKIMで認証成功したドメインとヘッダFromのドメインが一致しているか照合(アライメント)することで、正規の送信者かどうかを判断します。

一見複雑に思われるDMARCですが、仕組みを理解すれば導入のハードルは大きく下がります。ここでは、導入時に押さえておくべき2つの要素である「ポリシー」と「レポート」、そしてDMARC認証の流れについてわかりやすく解説します。

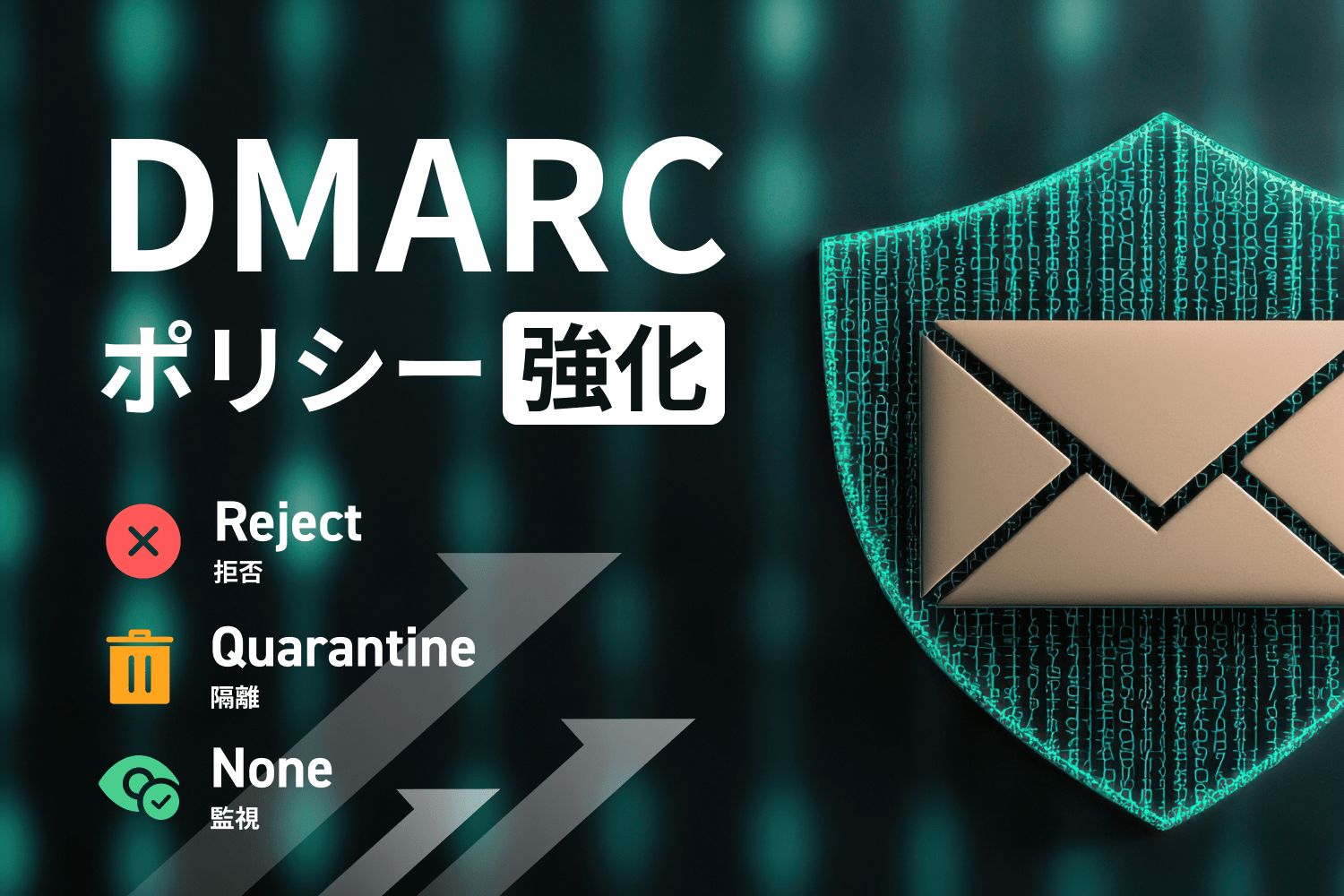

DMARCポリシー|認証失敗したメールの取り扱いを決める

DMARCポリシーは、認証に失敗したメールをどのように処理するかを指定するルールです。DMARC導入時にDNSへ設定するDMARCレコードの「p=」タグで指定します。

例:v=DMARC1; p=none; rua=mailto:dmarc-reports@example.comポリシーには以下の3種類があります。

none 監視を行うだけで、認証失敗時もそのまま配信する quarantine 認証失敗時は不審なメールとして迷惑メールフォルダなどに隔離する reject 認証失敗時は不審なメールとして強制的に削除する

DMARCポリシーは、段階的に強化していくことが推奨されています。メール送信環境が整っていない状態でいきなり厳しいポリシーを適用してしまうと、なりすましメールだけでなく、認証に失敗した正当なメールまで届かなくなる恐れがあるためです。

まずは「none」で状況を監視し、問題がなければ「quarantine」へ、さらに安定した段階で「reject」へと移行することで、正当なメールが誤って拒否されるリスクを最小限に抑えることができます。

DMARCポリシーの詳細と、ポリシー強化のステップについてはこちらの記事で詳しく解説しています。

DMARCポリシー設定ガイド|「none」から「reject」へ強化する理由と進め方 | ベアメールブログ

DMARCレポート|認証結果をフィードバックする

DMARCには、認証結果を送信者に通知するレポーティング機能があります。このレポートは、受信側のメールサーバーから指定した宛先へ送信されます。

DMARCレポートには以下の2種類があります。

レポート種別 内容 集約レポート(rua) SPF・DKIM・DMARCの認証結果を集計したレポート 失敗レポート(ruf) 2認証に失敗したメールごとの詳細情報を記載したレポート

失敗レポートは、認証失敗したメール自体の情報を含むため、プライバシー上の懸念から送信しない受信側サーバーも多いようです。

集約レポートはXML形式で提供されるため、そのままでは分析に活用するには難しい状態です。そのため、可視化・解析を行うためのツールやサービスが多数提供されています。

DMARCレポートについて詳しくはこちらの記事で解説しています。

DMARCレポートとは? 設定方法や集計レポートの読み方、解析ツールを解説 | ベアメールブログ

DMARC認証の流れ

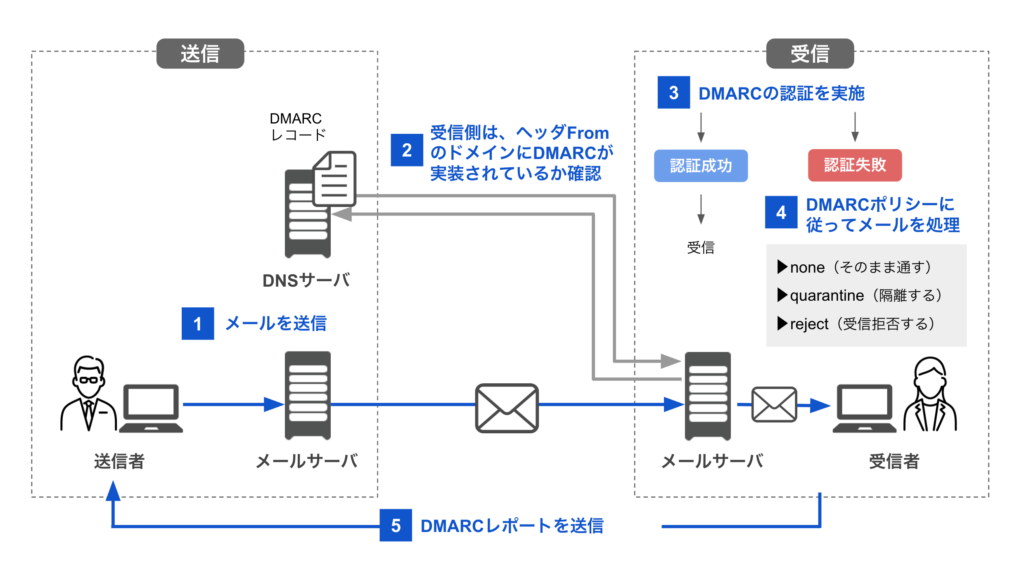

DMARCの認証は、以下の流れで行われます。

- メール送信:送信者がメールを送信します

- DMARCレコードの確認:受信サーバーがメールを受け取ると、ヘッダFromのドメインにDMARCが設定されているか確認します

- DMARCの認証を実施:SPF/DKIMの認証結果とアライメントを確認し、DMARC認証を行います

- ポリシー適用:DMARC認証に失敗した場合、DMARCポリシーに基づいてメールを処理します(そのまま通す/隔離/受信拒否)

- レポート送信:受信サーバーはDMARCレポートをドメイン所有者に送信します

DMARC認証の特徴は、ヘッダFromのドメイン(メールに表示される送信元アドレス)と、SPF/DKIMの認証に合格したドメインが一致しているかを確認する点にあります。これにより、送信元を偽装した「なりすましメール」を効果的に防止できます。

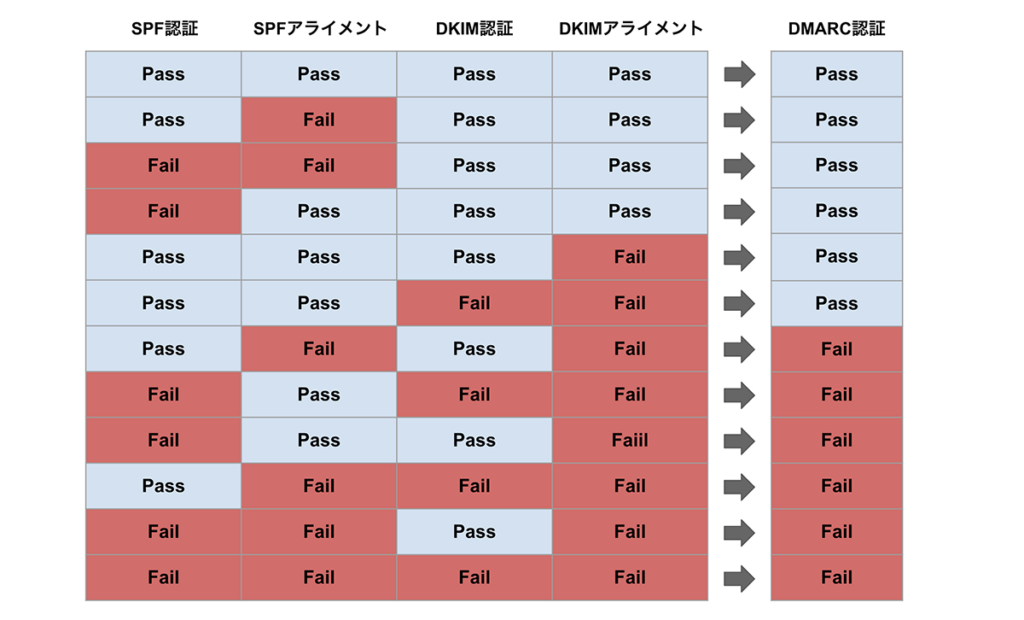

このドメイン一致確認を「アライメント」(Alignment)と呼びます。ヘッダFromのドメインがSPFで認証したドメインと一致する場合は「SPFアライメント」、DKIMで認証したドメインと一致する場合は「DKIMアライメント」と呼ばれます。なお、日本語では「調整(SPF調整/DKIM調整)」と訳されることもあります。

SPFとDKIMの両方で認証が成功していても、ヘッダFromのドメインと一致せずアライメントに失敗した場合、DMARC認証としては失敗してしまうため注意が必要です。

DMARCのアライメントについて詳しくは以下の記事で解説しています。

DMARCのアライメントとは? DMARC認証をクリアするためのポイント | ベアメールブログ

DMARCを導入するメリット

DMARCを導入することで、企業が得られる主なメリットについて解説します。

取引先や顧客をなりすましメールから守る

DMARCポリシーを公開し、自社ドメインを悪用したメールを隔離・除外することで、自社の顧客や取引先をなりすましの脅威から守ることができます。特に製造業などでは、サプライチェーンリスク対策の一環として、取引先からDMARC導入を求められるケースも増えています。

ブランドの保護

DMARCを設定していなかったり、ポリシーを「none(監視のみ)」のままにしておいたりすると、認証に失敗した不正なメールもそのまま配信されてしまいます。結果として、自社ドメインを悪用したなりすましメールが流通し、取引先や顧客からの信頼の毀損や、ドメインのレピュテーション(評価)低下のリスクが高まります。

一方で、DMARCを適切に運用し、ポリシーを段階的に強化していくことで、なりすましメールを防ぎ、ブランドの信頼性を高めることができます。さらに、ポリシーを「reject」に設定すると、メールに自社ブランドのロゴを表示する「BIMI(Brand Indicators for Message Identification)」の導入も可能になります。ロゴ表示によりブランドの認知度と信頼性が高まり、受信者が安心してメールを開封できるため、エンゲージメントの向上も見込めるでしょう。

BIMIについて詳しくはこちらの記事をご参照ください。

BIMIとは? 導入のメリットや具体的な設定方法を解説 | ベアメールブログ

認証状況の把握

自社の配信しているメールについて、SPFやDKIMの実際の認証状況を把握することは通常では困難です。もし認証に失敗していることに気付かないまま配信を続けてしまうと、ドメインのレピュテーション(評価)が低下し、メールが届きにくくなる可能性があります。

DMARCレポートを活用することで、SPF・DKIMの認証結果に加え、DMARCアライメントの結果を送信元IPアドレス単位で集計・分析することが可能になります。これにより、自社ドメインを偽装したなりすましメールが送信されていないか、特定の送信元やサービスで認証失敗が多発していないか、などを確認することができます。

メール到達率の向上

DMARCを導入することでドメインの信頼性が高まり、到達率の向上につながります。現在では主要なメールサービスプロバイダが送信者にDMARCの導入を求めており、対応していない場合、受信拒否されたり迷惑メールとして扱われたりする恐れがあります。

DMARCの導入方法

DMARCの導入方法と、正しく設定できているか確認する方法を解説します。

DMARCレコードを設定する

DMARCはSPFやDKIMの認証結果を利用します。そのため、DMARCを導入する前に、SPFまたはDKIMの設定を済ませておく必要があります。

SPF/DKIMの設定が完了していれば、あとは自社ドメインを管理しているDNSサーバーにDMARCレコードを追加するだけで導入が可能です。

例えば、「baremail.co.jp」にDMARCポリシーレコードを設定する場合は、以下のようになります。

【設定例】

_dmarc.baremail.co.jp. IN TXT "v=DMARC1; p=none; rua=mailto:report@baremail.co.jp; ruf=mailto:ng_report@baremail.co.jp "

DMARCポリシーレコードは1行のテキストで表され、各タグ(v/p/ruaなど)に対して値を指定します。タグと値は「=」で結び、各項目の間をセミコロン(;)で区切ります。

DMARCレコードの詳細や設定方法については、こちらの記事で解説していますのでご参照ください。

DMARCレコードの書き方は? 設定・確認方法や設定例も解説 | ベアメールブログ

DMARC設定を確認する

設定が完了したら、レコードが正しく反映され、認証が適切に行われているか確認しましょう。主な確認方法は以下の2つです。

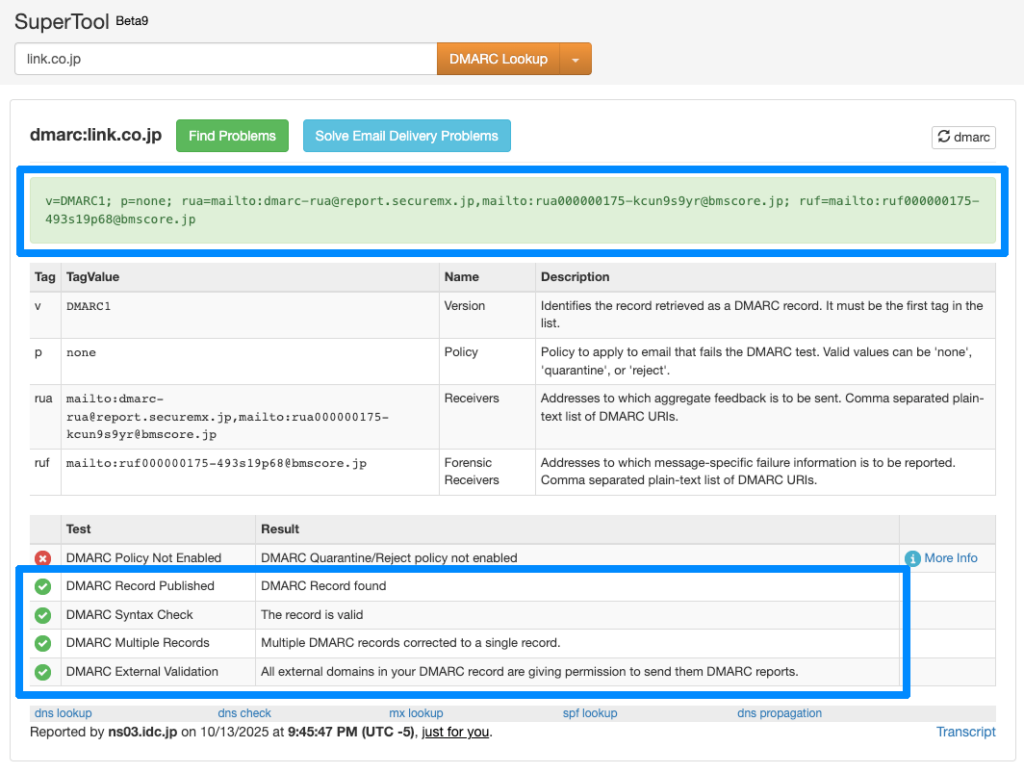

DMARCチェッカーで確認する

無料で利用できるオンラインツールを使えば、DNSに設定したDMARCレコードの内容を簡単に確認できます。

例えばMxToolBoxの「DMARC Check Tool」では、ドメイン名を入力して「DMARC Lookup」をクリックするだけで、DMARCレコードが設定されているか、記載の形式に誤りがないか、設定内容の詳細などがわかりやすく表示されます。

MxToolBox「DMARC Check Tool」https://mxtoolbox.com/dmarc.aspx

DMARCレコードの設定に問題がなければ、このようにグリーンで表示されます。

※上記の例では、DMARCポリシーがまだ「none」に設定されているため、その部分だけ「❌」が表示されています。

DMARCチェッカーについては、こちらの記事で詳しく解説していますのでご参照ください。

おすすめのDMARCチェッカーは? DMARCの設定をチェックできるサイトと確認ポイントを紹介 | ベアメールブログ

実際にメールを送信して確認する

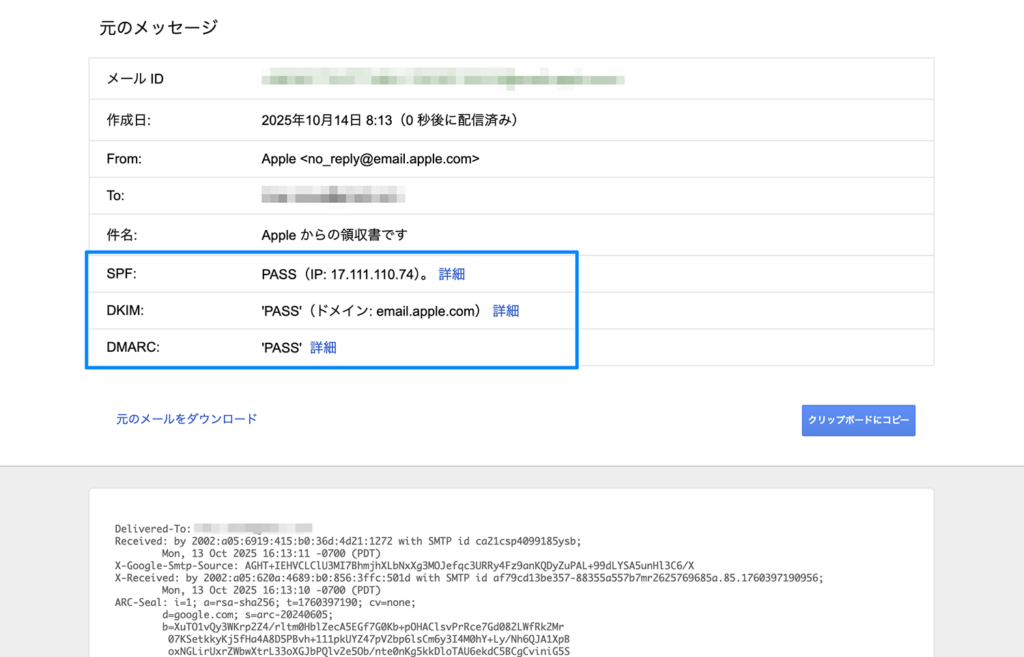

送信メールに対してDMARC認証が行われているかを検証するには、テストメールを送信し、受信したメールのヘッダ情報を確認する方法が有効です。受信側のサーバーがDMARCに対応していれば、ヘッダ情報内でDMARC認証の結果を見ることができます。

例えば自分のGmailアドレス宛にテストしたいメールを送信し、受信メールのメッセージのソースを表示すると、「dmarc=pass(成功)」や「fail(失敗)」といった結果を確認できます。

このように、SPF・DKIM・DMARCの設定がされていると、メールソースの上部にわかりやすく認証結果のサマリーが表示されます。「PASS」となっていれば、認証が成功しています。

DMARC導入の現状と課題

最後に、DMARC導入に関する国内の現状と、急速に普及した背景、今後の課題について実際のデータをもとに解説します。

国内のDMARC普及率|総務省データをもとに解説

総務省が公開している、JPドメインに対する送信ドメイン認証の設定状況(※1)によると、DMARCの設定率は2025年6月末時点で約30.6%となっています。2023年6月時点の約6.0%から、2年間で約5倍の伸びを示しており、国内における導入が急速に進んでいることがわかります。

また、リンクが2024年12月に企業のメール配信担当者に対して行った調査(※2)では、対象者全体の82.8%がDMARCを導入済みと回答しています。特にメールマーケティングや業務メールのやりとりを日常的に行う企業においては、DMARC対応がすでに標準的な取り組みとなっていると言えるでしょう。

※1:「総務省|電気通信消費者情報コーナー|迷惑メール対策」統計データ>JPドメイン名の種別ごとにおける送信ドメイン認証技術の設定状況https://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/m_mail.html#toukei

(2025/10/6確認)

※2:ベアメール「プレスリリース:【 Gmail ガイドラインへの対応および DMARC の導入・運用実態調査 】ガイドラインに全て対応できているのはわずか 32.5%」https://baremail.jp/news/files/2025/release_20250204.pdf

DMARCが急速に普及した理由|主要プロバイダによる必須化

急速な普及拡大の主な要因として、Google(Gmail)やMicrosoft(Outlook)、Apple(iCloud)など主要メールプロバイダによる送信者ガイドラインの変更が挙げられます。

以下は、各プロバイダにおける新ガイドラインの適用開始時期と対象、DMARC関連の要件をまとめたものです。

プロバイダ 適用開始時期 対象 DMARCに関する要件 Google 2024年2月1日〜 1日5,000通以上配信する組織 DMARCの設定および認証の合格 Microsoft 2025年5月5日〜 1日5,000通以上配信する組織 DMARCの設定および認証の合格 Apple 2025年2月25日〜 全ての送信者 DMARCの設定

これらの変更により、DMARCを設定していないドメインからのメールに対しては、受信拒否や迷惑メールフォルダへの振り分けが行われるようになっています。

その結果、多くの企業が「DMARCを導入しなければ自社のメールが顧客に届かない」という現実的な課題に直面し、緊急対応として導入を進めています。こうした主要プロバイダによるガイドライン変更が、日本国内でのDMARC普及を大きく後押しする要因となりました。

各プロバイダの送信者ガイドラインは、それぞれ以下で確認できます。

◾️Google Workspace 管理者ヘルプ「メール送信者のガイドライン」https://support.google.com/a/answer/81126?hl=ja

◾️Microsoft Defender for Office 365 Blog「Strengthening Email Ecosystem: Outlook’s New Requirements for High‐Volume Senders」https://techcommunity.microsoft.com/blog/microsoftdefenderforoffice365blog/strengthening-email-ecosystem-outlook%e2%80%99s-new-requirements-for-high%e2%80%90volume-senders/4399730

◾️Apple サポート「iCloudメールのpostmaster情報」

https://support.apple.com/ja-jp/102322

DMARC運用における課題

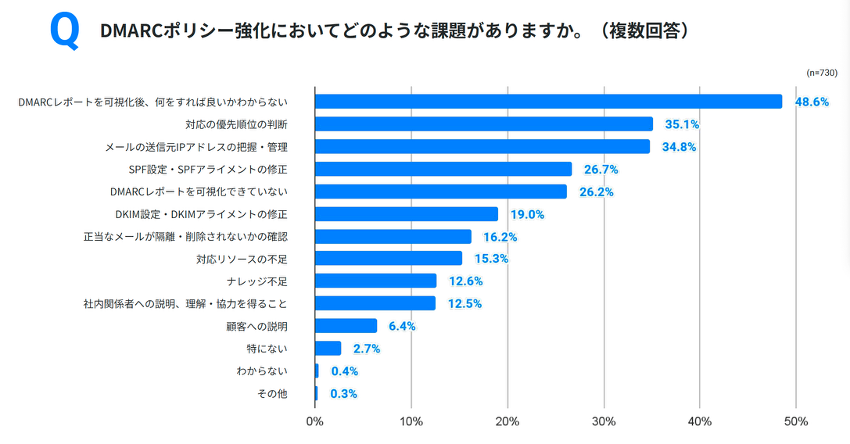

DMARC導入が急速に進む一方で、導入後の運用に課題を抱える企業も少なくありません。

リンクが2024年12月に企業のメール配信担当者に対して行った調査によると、DMARCを導入していると回答した人のうち、「DMARCレポートを活用し、日頃から確認している」担当者は27.3%に留まっています。

さらに、DMARCポリシー強化における課題を尋ねたところ、「DMARCレポートを可視化後、何をすれば良いかわからない」と回答した人は48.6%に上りました。

これらの結果から、DMARCの導入は進んでいるものの、レポートの活用方法やポリシー強化の具体的な手順については課題が残されていることがうかがえます。

DMARCは導入して終わりではありません。ポリシーが「none(監視のみ)」の状態では、認証に失敗したメールもそのまま配信されてしまい、顧客や取引先をなりすましの脅威から十分に守ることはできません。

DMARCの効果を最大限に発揮するには、レポートの可視化・分析を行い、問題を特定し改善しながらポリシーを段階的に「none→quarantine→reject」へと強化する継続的な運用プロセスが欠かせません。

ベアメール 迷惑メールスコアリングの「DMARC分析機能」なら、複雑なDMARCレポートをわかりやすく可視化でき、課題やリスクが一目でわかります。これにより、自社メールの認証状況を正確に把握し、ポリシー強化のための改善活動が可能になります。

さらに、IPアドレスの一元管理やアラート通知など、日々の運用を支える機能も充実しています。また、専門家によるプレミアムサポートを利用すれば、DMARCレポートをもとにした課題の整理から、ポリシー強化に向けた対策の検討、具体的なアクションの提案まで、一歩踏み込んだ支援を受けることができます。

DMARC導入を「形だけ」で終わらせず、効果的に運用したい方は、ぜひベアメールの活用をご検討ください。

ベアメール 迷惑メールスコアリングのDMARC分析機能について詳しくはこちら

まとめ

DMARCは、なりすましメールによる被害を防ぎ、ブランドとしての信頼性を高めるために非常に有効な仕組みです。一方で、効果を発揮するためには導入だけでなく、レポートの分析とポリシーの段階的な強化を通じて、継続的に運用していくことが欠かせません。必要に応じてツールや外部サービスも活用しながら、確実にポリシーを強化していくことが、送信者としての信頼性を高める鍵となります。