BLOG ベアメールブログ

2022.05.09 (月)

メール用語解説普及率急上昇中のDMARCとは? 必要とされる背景や、仕組みを解説

Last Updated on 2025.05.29

DMARCとは、メール送信元の正当性を証明する、送信ドメイン認証技術の一つです。「なりすまし」によるフィッシング詐欺やサイバー攻撃など、巧妙化したスパムメールの脅威が高まる中で、受信者と送信者の双方を守る対策としてDMARCの導入が求められています。本記事では、DMARCの概要と仕組み、導入方法など、DMARCの基本について解説します。

※本記事は 2025/5/29に最新の情報をもとに更新しました。

目次

DMARCとは

DMARC(Domain-based Message Authentication, Reporting, and Conformance)とは、電子メールの送信ドメイン認証技術の一つです。SPFとDKIMの認証結果をベースに、さらにメールに表示される送信元アドレス(ヘッダFrom)との一致を検証することで「なりすまし」をほぼ完全に防ぐことができます。

DMARCの普及率

総務省が公開している、JPドメインに対する送信ドメイン認証の設定状況(※1)から普及率を見ると、DMARCの設定率は2024年6月末時点で約27.5%となっています。2023年12月末時点では約9.1%だったため、約半年で大幅に導入率が上がっていることがわかります。

リンクが2024年12月に企業のメール配信に関わる担当者に対して行った調査(※2)では、調査対象者全体の82.8%がDMARCを導入済みと回答がありました。メール配信を行なっている企業においては、今ではDMARCへの対応は当たり前となっていることがうかがえます。

※1:「総務省|電気通信消費者情報コーナー|迷惑メール対策」統計データ>JPドメイン名の種別ごとにおける送信ドメイン認証技術の設定状況https://www.soumu.go.jp/main_sosiki/joho_tsusin/d_syohi/m_mail.html#toukei(2025/5/29確認)

※2:ベアメール「プレスリリース:【 Gmail ガイドラインへの対応および DMARC の導入・運用実態調査 】ガイドラインに全て対応できているのはわずか 32.5%」https://baremail.jp/news/files/2025/release_20250204.pdf

DMARCが急速に普及した理由:主要プロバイダの送信者要件

この急速な普及拡大の主な要因は、Google(Gmail)やMicrosoft(Outlook)、Apple(iCloud)といった主要メールプロバイダによる送信者ガイドラインの変更にあります。それぞれの適用開始時期や対象については以下の通りです。

プロバイダ 適用開始時期 対象 DMARCに関する要件 Google 2024年2月1日〜 1日5,000通以上配信する組織 DMARCの設定および認証の合格 Microsoft 2025年5月5日〜 1日5,000通以上配信する組織 DMARCの設定および認証の合格 Apple 2025年2月25日〜 全ての送信者 DMARCの設定

これらのメールプロバイダにおいては、DMARCを設定していないドメインからのメールは受信拒否や迷惑メールフォルダへの振り分けを行うようになっています。

このようなメールサービス側の要求により、企業は「DMARCを導入しなければ、自社のメールが顧客に届かない」という事態に直面し、緊急の対応を余儀なくされました。この状況が、日本におけるDMARC普及の大きな推進力となっているのです。

各プロバイダの送信者ガイドラインは、それぞれ以下で確認できます。

◾️Google Workspace 管理者ヘルプ「メール送信者のガイドライン」https://support.google.com/a/answer/81126?hl=ja

◾️Microsoft Defender for Office 365 Blog「Strengthening Email Ecosystem: Outlook’s New Requirements for High‐Volume Senders」https://techcommunity.microsoft.com/blog/microsoftdefenderforoffice365blog/strengthening-email-ecosystem-outlook%e2%80%99s-new-requirements-for-high%e2%80%90volume-senders/4399730

◾️Apple サポート「iCloudメールのpostmaster情報」https://support.apple.com/ja-jp/102322

DMARCを導入するメリット

では、DMARCを導入することで企業が享受できる主要なメリットについて詳しく解説します。

取引先や顧客をなりすましメールから守る

DMARCポリシーを公開し、自社ドメインになりすますメールを隔離・除外することで、自社の顧客や取引先を守ることが可能になります。製造業などにおいて、サプライチェーンリスク対策の一環として取引先企業からDMARC導入を求められるといった動きも出てきています。

ブランドの保護

自社ドメインになりすます迷惑メールを排除することで、ブランド価値を守ることにもつながります。また、DMARCのポリシーを「reject」まで進めることで、メールに自社ブランドのロゴを表示できる「BIMI」を導入できるようになります。ロゴを表示することでブランドの可視性を高めるだけでなく、受信者は安心してメールを開くことができるため、開封率などエンゲージメントの向上も見込めるでしょう。

BIMIについて詳しくはこちらの記事をご参照ください。

BIMIとは? 導入のメリットや具体的な設定方法を解説 | ベアメールブログ

認証状況の把握

SPF・DKIMだけでは、自社から送信されたメールが認証に成功したのか否かを把握することができません。もしSPFやDKIMの認証が失敗していることに気付かないまま配信を続けていると、レピュテーションの低下につながり、メールが届きにくくなる可能性があります。DMARCレポートを調べることで、自社のメールシステムが正しく運用されているかどうか、自ドメイン名を偽証したなりすましメールが送信されていないかなどの状況を把握することが可能です。

メール到達率の向上

SPF・DKIMなどと同様に、DMARCも認証のレイヤーとして機能するため、DMARCを導入することでドメインの信頼性を高め、到達率の向上につながります。先述した通り、今では主要なメールサービスプロバイダが送信者に対しDMARCの導入を求めており、DMARCに対応できていないとメールが届かなくなる恐れがあります。

DMARCの仕組み

DMARCは複雑に見えますが、基本的な仕組みを理解すれば導入のハードルは下がります。ここでは、DMARCポリシー、DMARCレポートといったDMARCの仕組みを紹介し、DMARC認証の流れを視覚的に解説します。

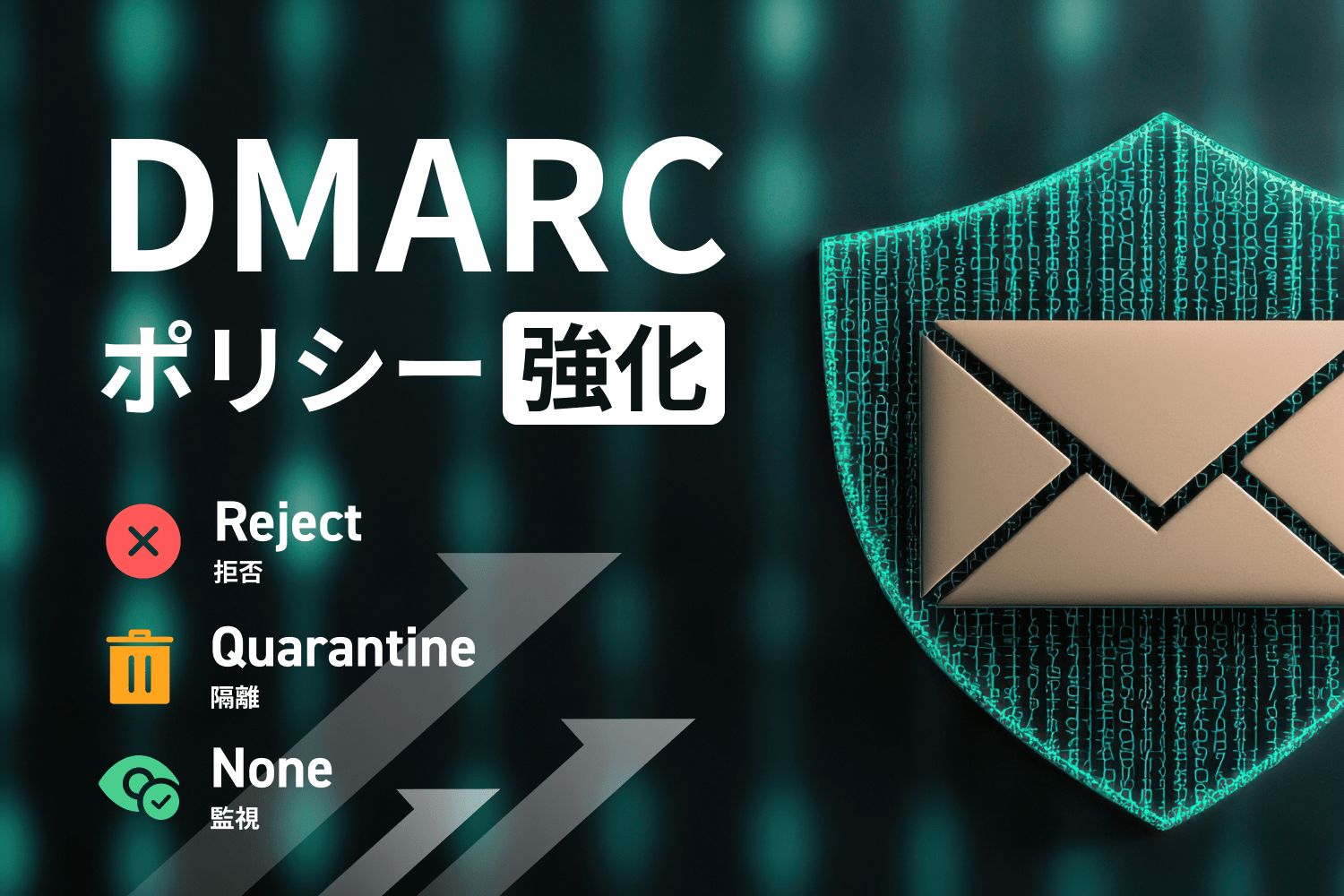

DMARCポリシー

DMARCポリシーは、認証に失敗したメールをどのように処理するかを指定するためのものです。DMARC導入時にDNSへ設定するDMARCレコードの「p=」タグで指定します。

例:v=DMARC1; p=none; rua=mailto:dmarc-reports@example.comポリシーには以下の3種類があります。

none 監視を行うだけで、認証失敗時もそのまま配信する quarantine 認証失敗時は不審なメールとして迷惑メールフォルダなどに隔離する reject 認証失敗時は不審なメールとして強制的に削除する

DMARCポリシーは段階的に強化することが推奨されています。まず「none」で状況を監視し、問題がなければ「quarantine」へ、さらに安定したら「reject」へと移行することで、正当なメールが誤って拒否されるリスクを最小限に抑えられます。

DMARCポリシーの詳細と、ポリシーを強化するためのステップについてはこちらの記事で詳しく解説しています。

DMARCポリシー設定ガイド|「none」から「reject」へ強化する理由と進め方 | ベアメールブログ

DMARCレポート

DMARCは、認証結果を送信者にフィードバックするためのレポーティング機能を持っています。DMARCを導入すると、受信側メールサーバーからDMARCレポートを受け取れるようになります。

DMARCレポートには、期間内に受信したメールのSPF・DKIM・DMARCの認証結果を集計した「集約レポート」(ruaレポート)と、認証に失敗した個別のメールに関する「失敗レポート」(rufレポート)の2種類があります。ただし失敗レポートについては、失敗したメールを特定するための情報を含むことになるため、プライバシー上の懸念から送信しない受信側サーバーも多いようです。

いずれもレポートは指定した宛先にメールで送られますが、集約レポートはXML形式で提供されるため、生のレポートを解読するのは少々難しいでしょう。そのためにDMARCレポートの解析サービスなどが多数提供されています。

DMARCレポートについて詳しくはこちらの記事で解説しています。

DMARCレポートとは? 設定方法や集計レポートの読み方、解析ツールを解説 | ベアメールブログ

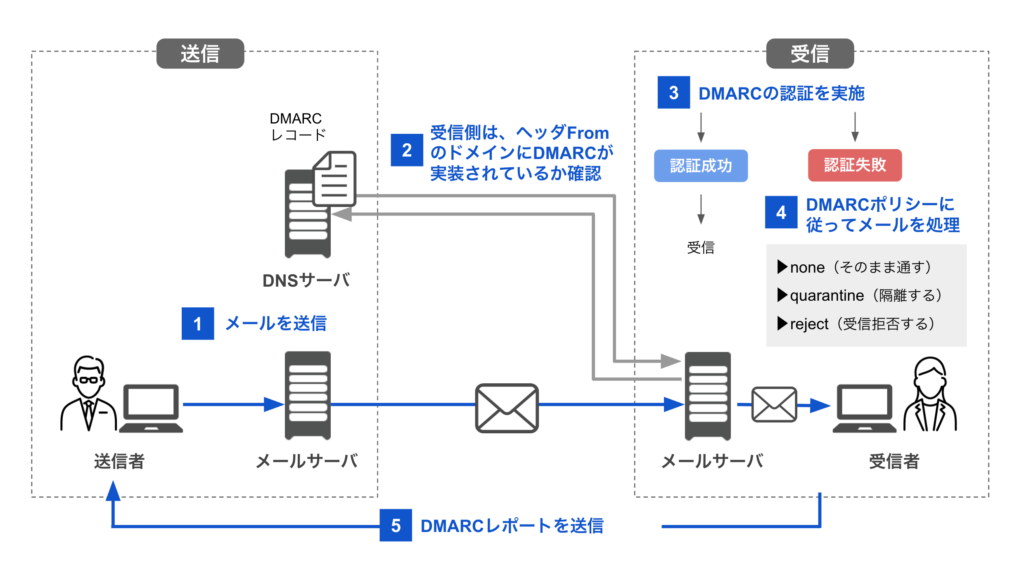

DMARC認証の流れ

DMARCの認証は、以下の流れで行われます。

- メール送信:送信者がメールを送信します

- DMARCレコードの確認:受信サーバーがメールを受け取ると、ヘッダFromのドメインにDMARCが設定されているか確認します

- DMARCの認証を実施:SPF/DKIMの認証結果とアライメントを確認し、DMARC認証を行います

- ポリシー適用:DMARC認証に失敗した場合、DMARCポリシーに基づいてメールを処理します(そのまま通す/隔離/受信拒否)

- レポート送信:受信サーバーはDMARCレポートをドメイン所有者に送信します

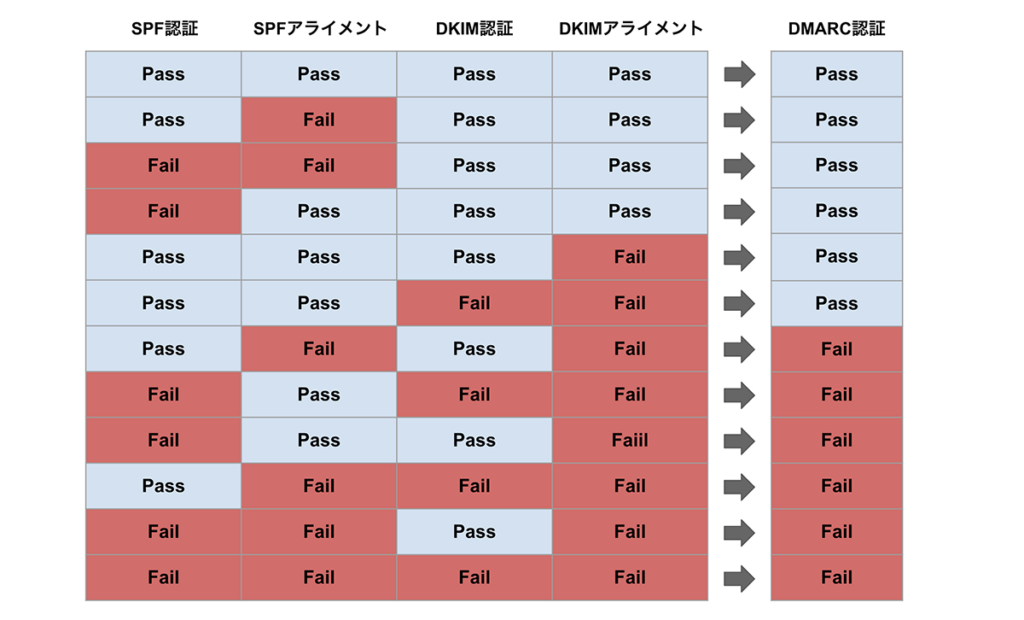

DMARCの認証の特徴は、ヘッダFromのドメインと、SPF/DKIMの認証に合格したドメインが一致しているかを確認する点です。これにより、ヘッダFromを偽装する「なりすましメール」を効果的に防止できるのです。

ヘッダFromのドメインとSPFやDKIMで認証したドメインとが一致するか照合することを「アライメント」(Alignment)と呼びます。SPFで認証したドメインと一致することを「SPFアライメント」、DKIMで認証したドメインと一致することを「DKIMアライメント」と呼びます。日本語への翻訳の都合で、アライメントは「調整」と書かれていることもあります。(SPF調整、DKIM調整など)

SPFとDKIMの認証自体がどちらも合格していたとしても、ヘッダFromのドメインと一致せずアライメントに失敗した場合はDMARCの認証としては失敗してしまうため注意が必要です。

DMARCのアライメントについて詳しくは以下の記事で解説しています。

DMARCのアライメントとは? DMARC認証をクリアするためのポイント | ベアメールブログ

DMARCの導入方法

最後に、DMARCの導入方法と、導入できているか確認する方法について解説します。

DMARCレコードを設定する

DMARCはSPF(Sender Policy Framework)やDKIM(DomainKeys Identified Mail)の認証結果を利用するため、事前にSPFまたはDKIMのいずれかを設定する必要があります。

SPF/DKIMの導入が済んでいれば、DMARCに対応するには、自ドメインを管理しているDNSサーバーにDMARCレコードを追加するだけです。

例えば、「baremail.co.jp」にDMARCポリシーレコードを設定すると以下のようになります。

【設定例】

_dmarc.baremail.co.jp. IN TXT "v=DMARC1; p=none; rua=mailto:report@baremail.co.jp; ruf=mailto:ng_report@baremail.co.jp "

DMARCポリシーレコードは1行のテキストで表され、レコードの中にタグ(v/p/ruaなど)と値を=で指定し、各項目を定義します。各項目の間はセミコロン(;)で区切ります。

DMARCレコードの詳細や、設定方法について詳しくはこちらの記事で解説していますのでご参照ください。

DMARCレコードの書き方は? 設定・確認方法や設定例も解説 | ベアメールブログ

DMARC設定の確認方法

設定が完了したら、問題なく設定できているか確認しましょう。確認方法としては以下の2つが挙げられます。

①DMARCチェッカーで確認する

無償でDMARCの設定を確認できるツールが公開されているので、それを使うことで簡単に確認ができます。

例えばMxToolBoxのDMARCチェックツールでは、ドメイン名を入力し、「DMARC Lookup」のボタンをクリックするだけで確認可能です。DMARCレコードの設定有無、DMARCレコードの記載に誤りがないか、設定されている内容の詳細などがわかりやすく表示されます。

MxToolBox「DMARC Check Tool」https://mxtoolbox.com/dmarc.aspx

②実際にメールを送信し、メールヘッダを確認する

DMARCの認証に合格するかどうかは、実際にメールを送信して確認する必要があります。DMARCの検証には受信サーバーがDMARCに対応している必要がありますが、GmailやOutlookをはじめとした、大手プロバイダはDMARCに対応しています。例えば自分のGmailアドレス宛にテストしたいメールを送信し、受信したメールのソースを確認することでDMARC認証ができているか動作確認を行うことができます。

まとめ

自ドメインが悪意のある第三者によってなりすましに利用されることを防ぎ、ドメインの信頼性を高めるためにDMARCの導入は非常に有効です。DMARCのポリシーを設定することによって、ビジネスシーンにおいて日々メールを送る取引先企業や顧客など、受信者を危険なメールから守ることに繋がります。GoogleやMicrosoft、iCloudなどの主要メールサービスプロバイダは送信者に対しDMARCへの対応を求めており、メールを送信するためには今やDMARCは必須であると言えます。まだDMARCに対応できていない企業は、DMARCの導入を検討してみてはいかがでしょうか。