BLOG ベアメールブログ

2023.09.26 (火)

メール用語解説DMARCのアライメントとは? SPF・DKIMアライメントをPassするためのポイント

Last Updated on 2024.08.5

DMARCとは、自社ドメインへのなりすましを防ぎ、メールの信頼性を保証するための送信ドメイン認証技術の一つです。DMARCの認証でポイントとなるのが「アライメント」と呼ばれる仕組みで、送信者のドメイン(ヘッダFrom)とSPF・DKIMで認証したドメインとの検証を行うものです。本記事ではDMARCの概要や仕組み、DMARCアライメントについて詳しく解説します。

目次

DMARCとは

DMARC(Domain-based Message Authentication, Reporting, and Conformance)とは、自社ドメインへのなりすましを防ぐ送信ドメイン認証技術の一つです。SPF (Sender Policy Framework)やDKIM (DomainKeys Identified Mail)といった既存の送信ドメイン認証に加え、追加の認証を行うことでなりすましをほぼ完全に防ぎます。さらに、認証に失敗したメールの監視や、取り扱いの指示を行うことができます。

DMARCができること

なりすましメールの防止

メールに表示されている送信元アドレス(ヘッダFrom)と、SPFとDKIMで認証を行ったドメインが一致しているか確認することで、第三者による「なりすましメール」を防ぎます。このヘッダFromのドメインを中心に行われる検証が「アライメント」と呼ばれるもので、本稿で詳しく解説します。

メールの配信状況の把握

自社のドメインを使用して送信されているメールの配信状況について、レポートを受け取ることができます。DMARCレポートは、受信者がDMARCを導入済みのドメインからのメールを受け取った時に生成され、ドメイン所有者に送信されます。DMARC認証に合格/失敗したメールの数、送信サーバーのIPアドレス、使用された認証のメカニズムなどの情報が得られます。正当なメールの認証状況や、許可していない不正なメールの存在などを可視化することができます。

なりすましメールの隔離・排除

認証が失敗したメールについて、ドメインの所有者が受信者に対して取り扱いを指定することができます。従来はSPFやDKIMなどの認証に失敗しても、そのメールを拒否するか、そのまま受信するかは受信者側の判断に委ねられていました。DMARCを導入しポリシーを表明することで、認証に失敗したメールを強制的に隔離・排除させることが可能になります。これにより自社とその顧客をなりすましメールの脅威から保護することができます。

DMARCの機能や導入方法について詳しく知りたい方は、こちらの記事をご参照ください。

DMARCとは? SPF・DKIMとの関係と仕組み、導入方法まで解説

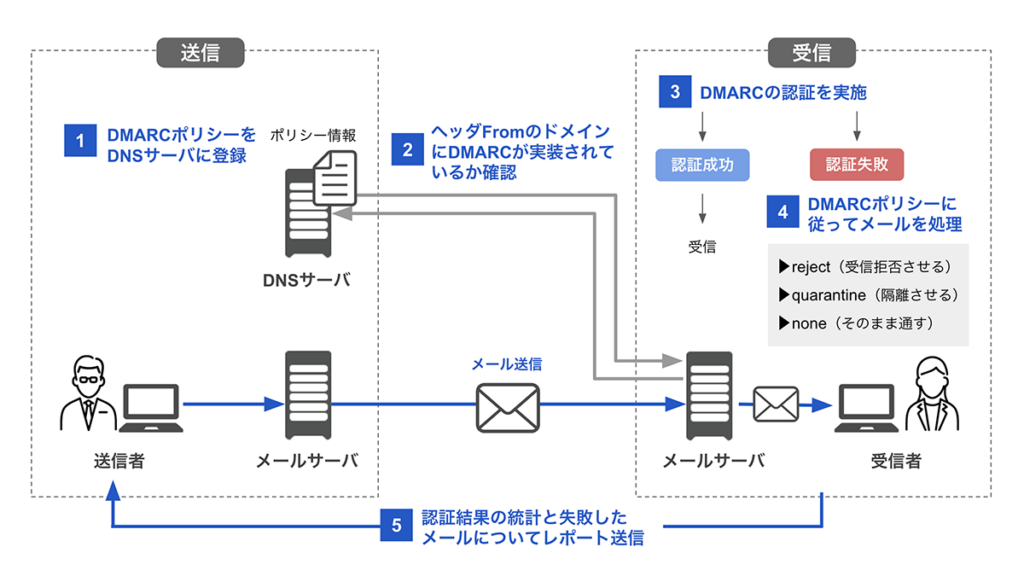

DMARCの仕組み

ここではDMARCを導入した場合に、どのようにDMARCの認証が行われるのか解説します。

DMARCの認証の流れ

DMARCを導入した場合、以下のような流れでメールの検証が行われ、認証に失敗した場合はDMARCポリシーに従って処理されます。

- ドメイン所有者は自社のDNSサーバーに、DMARCのポリシー情報(DMARCレコード)を登録しておきます。

- 受信サーバーはメールを受信した際に、ヘッダFromのドメインにDMARCレコードが登録されているかチェックします。

- DMARCレコードがあった場合、DMARC認証に合格するかチェックします。

- DMARCの認証に失敗した場合、DMARCポリシーに従ってメールを処理します。(そのまま配信/隔離/拒否)

- 受信サーバーは処理の結果をレポートとして送信元に送信します。

DMARC認証に合格するためには

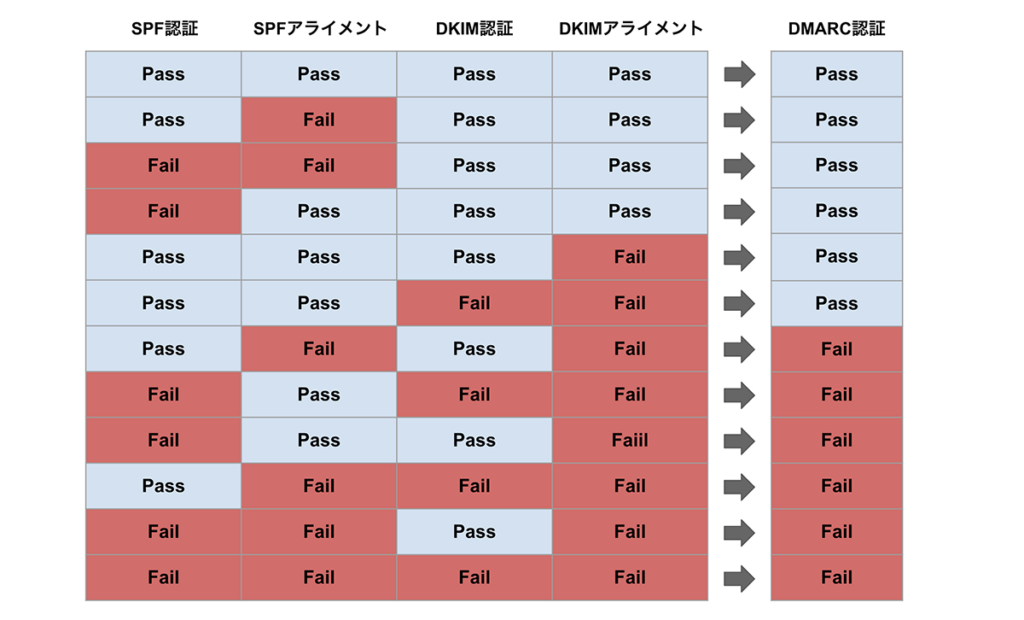

メールがDMARC認証に合格するには、SPF認証とSPFアライメント、またはDKIM認証とDKIMアライメントのいずれかに合格する必要があります。

SPFとDKIMのどちらかが認証とアライメントをPass(合格)できていれば、もう一方は未導入あるいはFail(失敗)となっていてもDMARC認証にPassすることができます。ただし注意しなくてはならないのは、SPFとDKIMの認証がどちらも合格していたとしても、アライメントが両方とも合格できなかった場合DMARCの認証としてはFailとなってしまうということです。

SPFアライメントとDKIMアライメントについては、次章で詳しく解説します。

DMARCのアライメントとは

DMARC認証のポイントとなるのが、前章でも見た通り「アライメント」です。アライメント(Alignment)とは、メールに表示される送信元メールアドレス(ヘッダfrom)が、SPFやDKIMで認証したドメインと一致するか照合することを指します。アライメントは、日本語への翻訳の都合で「調整」と表記されている場合もあります。「SPF調整」はSPFアライメント、「DKIM調整」はDKIMアライメントのことです。

アライメントの必要性

アライメントが重要な理由は、SPF・DKIM認証の弱点をカバーできるからです。

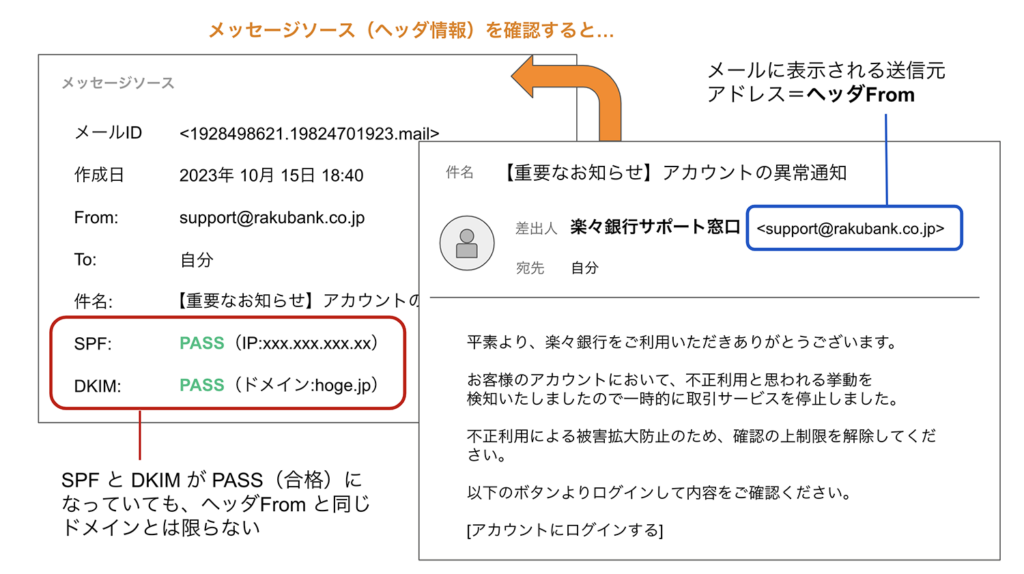

そもそもなぜ第三者によって送信元の「なりすまし」が可能なのかというと、受信者がメールソフト上で確認できる送信元アドレスは「ヘッダFrom」と呼ばれるもので、ヘッダFromは自由に設定することができるため、第三者が無関係なドメインを詐称することも容易だからです。

メールにはヘッダFromの他にもう1つ、送信メールサーバーで設定される「エンベロープFrom」という送信元アドレスが存在しており、ヘッダFromとエンベロープFromが異なっていても送信ができるというメールの仕様を悪用したのが「なりすましメール」なのです。

標的型攻撃やフィッシング詐欺などに悪用されるなりすましメールを防ぐため、SPFやDKIMといった送信ドメイン認証技術が開発されてきましたが、SPFとDKIMはヘッダFromとエンベロープFromが一致しているかまでは確認しません。

ヘッダFromを詐称したなりすましメールでも、その攻撃者がエンベロープFromのドメインでSPFとDKIMの認証をPass(合格)させている場合、受信側は不正なメールとして検知できない可能性があります。

そのためDMARCは、SPFやDKIMで認証したエンベロープFromのドメインと、ヘッダFromが一致するかどうか(アライメント)を確認することでなりすましメールを検知できるようにしたのです。

ヘッダFromとエンベロープFromについて詳しく知りたい方は、こちらのブログをご参照ください。

「エンベロープFrom」と「ヘッダFrom」の違いとは? | ベアメールブログ

SPFアライメントとは

ヘッダFromのアドレスが、SPFで認証したエンベロープFromのドメインと一致するかチェックするのが「SPFアライメント」です。

SPFアライメントが失敗する例:

my-domain.com(ヘッダFrom)からのメールを、 mail-service.com というドメインのメールサービスを利用して送信しているとします。

メールサービスプロバイダーのサーバーから送信するため、address@bounce.mail-service.com というReturn-Pathが設定されています。

しかしこの場合、Return-Path(=エンベロープFrom)のドメインがヘッダFromの my-domain.com と一致していないため、SPFアライメントは失敗します。

SPFアライメントに合格するには、Return-Path(エンベロープFrom)のドメインを変更して my-domain.comと一致させる必要があります。

Return-PathとエンベロープFromの関係、Return-Pathの仕組みについてはこちらの記事をご参照ください。

Return-Pathとは? 到達率との関係や設定方法について解説 | ベアメールブログ

DKIMアライメントとは

ヘッダFromのアドレスが、DKM署名の「d=」で指定したドメインと一致するかチェックするのが「DKIMアライメント」です。

DKIMアライメントが失敗する例:

my-domain.com(ヘッダFrom)からのメールを、mail-service.com というドメインのメールサービスを利用して送信しているとします。

このメールサービスプロバイダーは、mail-service.com のドメインでDKIM署名を行い、DKIM認証はPassした状態でメールを送信しています。

しかしこの場合、mail-service.com はヘッダFromの my-domain.com と一致していないため、DKIMアライメントは失敗します。

DKIMアライメントに合格するには、my-domain.comを使用してDKIM署名を行う必要があります。

DMARCアライメントモード

DMARCでは、アライメントをチェックする際の厳しさを以下の2種類から選ぶことができます。アライメントモードはDNSレコードで指定可能です。

- relaxed:ヘッダFromの組織ドメインと、SPFやDKIMで認証したドメインが同じであれば成功します。つまりサブドメインを利用していても一致とみなすことが可能です。

- strict:relaxedよりも厳しく、ヘッダFromのFQDNがSPFアライメントの場合はReturn-Path(エンベロープFrom)と、DKIMアライメントの場合は署名ドメインが完全に一致する必要があります。

DMARCアライメントを簡単にチェック

ベアメールが提供するメールの正常性診断&モニタリングサービス「迷惑メールスコアリング」では、DMARC分析機能を提供しています。

自社ドメインで送信しているメールのDMARC認証状況を網羅的に把握するには、DMARCレポートの確認が確実ですが、DMARCレポートは受信側メールプロバイダから日々大量に送られてくるため、人の手で集計し、確認するのは困難です。そこで、迷惑メールスコアリングではお客さまに代わってDMARCレポートを受信し、自動的に集計して可視化します。誰でも簡単にDMARCの認証状況、SPF・DKIMの認証とアライメントの状況などを確認できます。

DMARC分析機能の他にも、メールを届けるために重要となるDNS設定やメールフォーマットのチェックなど、そのメールに問題がないか多角的な診断が可能です。テストメールを送信するだけで、SPF・DKIM・DMARCの設定や認証結果についても確認可能です。

無料トライアルも可能ですので、ご興味のある方はお気軽にお問い合わせください。

まとめ

DMARCとは、なりすましメールを防ぎ、自社ドメインから配信されるメールの信頼性を強化するための送信ドメイン認証技術の一つです。

DMARCの信頼性を高めているのが、DMARCの認証に利用されるアライメントという仕組みです。DMARCはメールのヘッダFromがSPFやDKIMで認証したドメインと一致するか、それぞれアライメントを照合することで、SPFやDKIMでは検知しきれなかったなりすましも防ぐことができます。

自社のドメインと顧客をなりすましから守り、メールの信頼性を高めるためにDMARCの導入を検討してみてはいかがでしょうか。