BLOG ベアメールブログ

2023.12.18 (月)

メール用語解説2024年2月以降Gmailに送信するための新要件とは? 新しい送信者ガイドラインへの対応策

Last Updated on 2024.02.28

メールの受信者にとってスパムメールは深刻な問題であり、各メールサービスプロパイダは常に対策に取り組んでいます。Googleは、2024年2月1日からGmail宛にメールを送信する際の要件を強化することを発表しました。特にGmail宛に1日に5,000件以上のメールを送信する場合の要件はより厳しくなっています。企業のメール配信担当者は、メールを確実に配信するため、送信者ガイドラインへの対応が求められています。

本記事ではGmailの新たなメール送信ガイドラインの概要をわかりやすく解説し、実際に対応すべきことについてまとめます。

目次

Gmailの新たなメール送信者のガイドラインとは

2023年10月にGoogleは「メール送信者のガイドライン」を更新し、2024年2月1日以降Gmail宛にメールを配信するための新たな送信者要件を適用すると発表しました。

※「メール送信者のガイドライン」には日本語版のページもありますが、ガイドラインは随時更新されており、英語版が最新情報となるため、英語版を確認することをお勧めします。

Gmailの新しい送信者要件の概要

| すべての送信者に対する要件 | 1日5000通以上の送信者に対する要件 |

|---|---|

| SPFまたはDKIMの設定 | SPFおよびDKIMの設定 |

| 有効な正引きおよび逆引きDNSレコードの設定 | 有効な正引きおよび逆引きDNSレコードの設定 |

| メール送信にTLS接続を使用 | メール送信にTLS接続を使用 |

| 迷惑メール率を0.3%未満に維持 | 迷惑メール率を0.3%未満に維持 |

| メッセージ形式はInternet Message Format標準に準拠 | メッセージ形式はInternet Message Format標準に準拠 |

| ヘッダFromをGmailになりすまさない | ヘッダFromをGmailになりすまさない |

| (定期的に転送を行う場合)ARCヘッダとList-idヘッダを追加 | (定期的に転送を行う場合)ARCヘッダとList-idヘッダを追加 |

| DMARCの設定 | |

| DMARCアライメントの合格 | |

| (マーケティングメールの場合)メッセージにワンクリックの登録解除機能を搭載 |

Gmailの新しい送信者要件に対応しないとどうなる?

2024年2月までに新たな送信者要件に対応していない場合、末尾が@gmail.comまたは@googlemail.comのアドレス宛のメールは「拒否されるか、迷惑メールボックスに配信される可能性がある」とGoogleはアナウンスしています。

顧客や取引先が上記のアドレスを使用している場合、対応しなければメールが宛先に届かなくなる可能性が高まります。ビジネスに大きな影響を与えかねないため、対策は必須であると考えられます。

また職場または学校で導入しているGoogle Workspaceのメールアドレス宛に送信されるメールに対しては、新要件は適用されないことが12月に発表されました。しかし今後適用される可能性はあるため、そのつもりで対応を行うべきでしょう。

よくある疑問

Q. 5000通以上の送信者とはどのように判断される?

A. Gmailの「Email sender guidelines FAQ」によると「24時間以内に5000件近くのメッセージを、同じドメインのヘッダFrom(※)から配信する送信者」を大量配信者として見なすとしています。

※ヘッダFrom:メールソフト上に表示される差出人のアドレス

Q. 5000通未満に配信数を抑えればセーフ?

A. 明確に5,000通がしきい値となっているではないため、ある程度のボリュームの配信を行なっている場合、5000通は超える前提として対策をしておくべきでしょう。今後AppleやMicrosoftなど、他のメールサービスプロバイダも同様の要件を求めている可能性は高いため、現在配信数が多くない企業も今回の要件がデフォルトスタンダードになる想定で将来的な対応は検討すべきです。

Q. 自社ドメインになりすまされて大量のメールが送られた場合はどうなる?

A. 発表内容における言及はありませんが、ヘッダFromのドメインで通数がカウントされると考えれば第三者によるなりすましメールにも同様の要件が適用されると考えられます。

第三者になりすまされて大量にメールを配信されると、自社ドメインのレピュテーションへの悪影響もあるため、SPFやDKIM、DMARCを導入することはなりすましの標的として狙われにくくするという観点からも重要です。

また今回の要件強化の背景に「なりすましメールの抑止」があると考えると、将来的にDMARCのポリシーを隔離(quarantine)や排除(reject)にすることで「なりすまされない状態」にすることが求められるのではないかと予想されます。

Gmailの新たなメール送信者のガイドラインで満たすべき要件

それでは今回のガイドラインで送信者が満たさなくてはいけない要件について、詳しく解説します。

すべての送信者に対する要件

Gmail宛にメールを送信するすべての送信者に適用される要件と、対応すべきことは以下のとおりです。

SPFまたはDKIMの設定

すべての送信者は、SPFかDKIMどちらかの送信ドメイン認証を導入する必要があります。

SPF(Sender Policy Framework)とは、メールの送信元IPアドレスを元に認証を行う仕組みです。ドメインのDNSサーバーにSPFレコードを追加するだけで導入可能です。

DKIM(DomainKeys Identified Mail)とは、送信するメールに電子署名を付与することで認証を行う仕組みです。導入するためにはメールサーバー上でDKIM署名を付与するための仕組みの実装と、DNSサーバーへのDKIMレコードの追加が必要です。

メール配信サービスを利用している場合など、第三者のドメインで署名を行う「第三者署名」という方式でDKIMに対応するケースもあります。DKIMの導入だけであれば第三者署名でも問題ありません。ただしDMARCへの対応が必要な場合は、アライメントのチェックをクリアするため自社ドメインで署名を行う必要があります。(詳細は後述します)

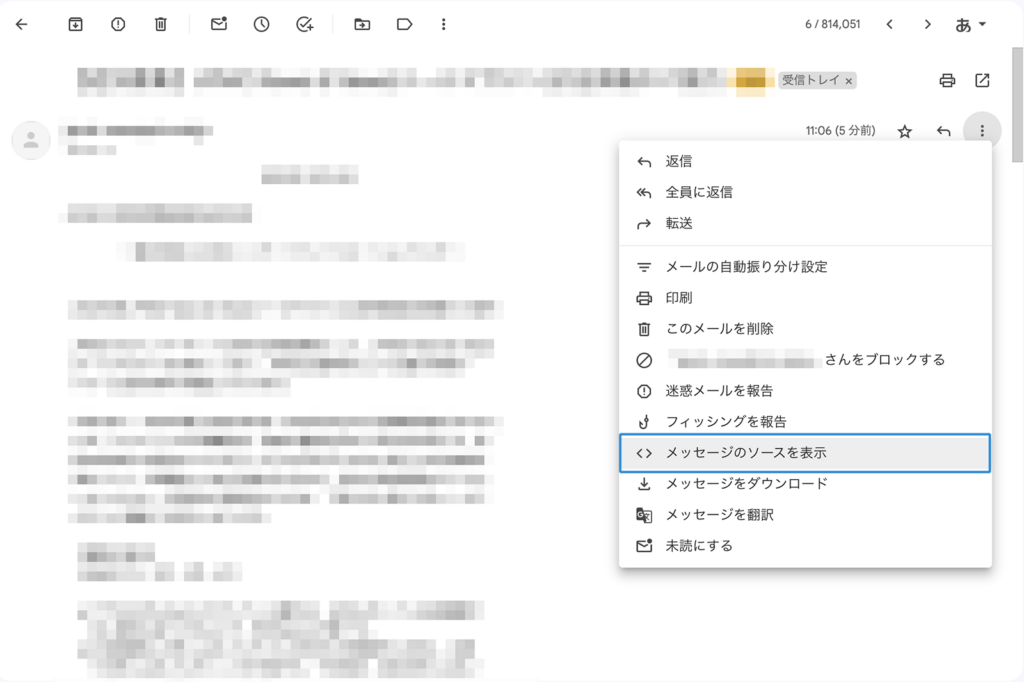

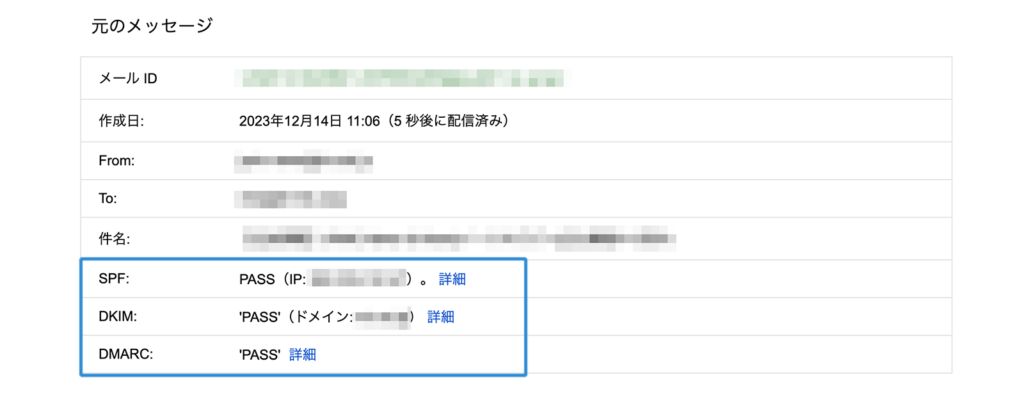

SPF・DKIMを確認するには専用のチェックツールなどもありますが、簡単な方法としてはGmail宛にメールを送信し、Gmail上で「メッセージのソースを表示」をクリックしメールのヘッダ情報を確認します。

上部に表示される概要欄にSPF・DKIM・DMARCの認証結果が記載されます。”PASS”となっていれば合格で、”FAIL”となっていたら認証失敗、認証結果が表示されない場合はそもそも設定がされていないということになります。

SPFの設定について詳しくはこちら

SPFレコードの書き方とは? 記述例を総まとめ | ベアメールブログ

DKIMの設定について詳しくはこちら

DKIMを導入するには? 仕組みや設定方法を解説 | ベアメールブログ

有効な正引きおよび逆引きDNSレコードの設定

送信元ドメイン・送信元IPアドレスに有効な正引き・逆引きのDNSレコードが登録されている必要があります。正引きはAレコードでドメイン(ホスト名)にIPを関連付け、逆引きはPTRレコードでIPにドメイン(ホスト名)を関連付けることです。

正引きのチェックポイント

- 送信元SMTPサーバーのホスト名のAレコードが登録されているか

逆引きのチェックポイント

- 送信元SMTPサーバーのIPアドレスのPTRレコードが登録されているか

- 送信元SMTPサーバーのIPアドレスが、逆引きしたホスト名のAレコードとマッチしているか

逆引きの設定方法について詳しくは以下の記事をご参照ください。

PTRレコードは何のために設定するの? DNSの逆引きとメール送信の関係について | ベアメールブログ

メール送信にTLS接続を使用

TLS接続とは、SSL/TLSを使用した暗号化通信のことです。メール送信に利用されるプロトコルであるSMTPは標準では暗号化通信に対応していないため、通信経路の暗号化の手段としてSTARTTLSに対応する必要があります。

Googleが公開している情報(※)によると、2023年現在Gmailが受信しているメールの98%が暗号化されているようです。ただし、自社で構築したメールサーバーから配信している場合などはTLSの設定がされていない可能性があるため確認が必要です。

※ Google透明性レポート「配信中のメールの暗号化」https://transparencyreport.google.com/safer-email/overview?hl=ja (2023/12/18 確認)

Gmailは受信したメールが送信時に暗号化されていない場合、メールに赤い鍵のアイコンを表示します。Gmail宛にメールを送信し、送信者名の下に赤い鍵のアイコンが表示されていた場合、TLS接続がない状態で送信されているため対策する必要があります。

STARTTLSについて詳しくは以下の記事をご参照ください。

STARTTLSとは? メールのTLS暗号化の仕組みや設定について解説 | ベアメールブログ

迷惑メール率を0.3%未満に維持する

迷惑メール率とは、受信者によって「迷惑メールとして報告」された割合です。迷惑メール率はGoogleが提供する「Postmaster Tools」で確認することができます。Postmaster Toolsでは迷惑メール率の他に、IPレピュテーションやメールの認証状況、エラー率などを確認することができます。

Postmaster Toolsを利用するにはドメインの所有権を証明する必要があります。登録時に指定されるTXTレコードをDNSサーバーに追加し、認証を行います。ドメインの所有権が確認されてからデータが収集されるため、統計を表示するまでに少し時間を要するので注意しましょう。また、ドメインからの送信量が少ない場合は登録してもデータが表示されない場合があります。

リンクが実施したメール受信者の意識調査によると、およそ4割のユーザが「迷惑メール報告」をすることがあると回答しました。迷惑メール報告をする理由についての回答を踏まえると、送信者は以下に気をつけて配信することが重要です。

- 配信停止の方法をわかりやすく、簡単にする

- メール配信を希望していないユーザに配信しない

- 受信者にとって無関係な情報を送らない

- メールを頻繁に(1日1回以上など)送りすぎない

- 定期的に配信リストとコンテンツ内容の精査を行う

そのほか、意識調査では10代から60代の男女のメール閲覧傾向や、メールに対するストレスの要因、希望する配信頻度、メールが届かなかった経験などについてもアンケートを行っています。興味のある方はぜひご覧ください。

お役立ち資料:「メールに関する意識調査 2023」

メッセージ形式はInternet Message Format標準に準拠

RFC5322:Internet Message Formatとは、メールの正しい形式を定義するインターネット標準です。メール作成時はこの標準に準拠するよう配慮します。

一般的なメールサーバーや、メール配信サービスを利用していれば基本的には準拠していると考えられます。ただし、独自に開発したシステム(アプリケーション)にメールを作成し送信する仕組みを実装した場合は、時折RFCに準拠できていないこともあります。

例えばメールの1行あたりの文字数制限などが挙げられます。もし送信環境で正常に改行処理が行われず、1行あたりの文字数/バイト数の制限を超過した状態でメールが送信されている場合は、RFC違反となってしまいます。

RFCの文字数制限についてはこちらのブログで詳しく解説しています。

RFCで規定されているメール本文一行あたりの文字数とは? | ベアメールブログ

ヘッダFromをGmailになりすまさない

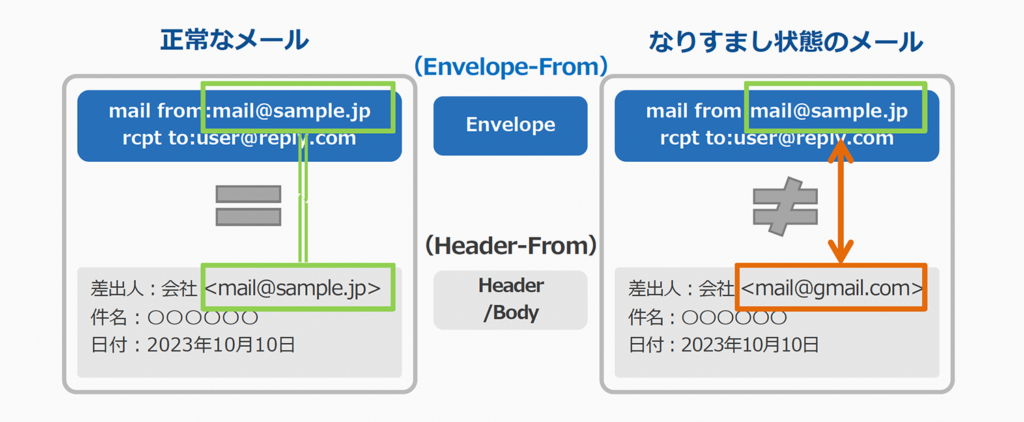

ヘッダFromとはメールソフト上で表示される差出人のアドレスです。ヘッダFromは送信者が自由に設定できますが、エンベロープFromが異なるにも関わらずgmail.comをヘッダFromに設定すると「なりすまし」となりブロックの対象となります。

自社が送信しているメールのエンベロープFromを確認するには、送信したメールのヘッダ情報にある「Return-path」欄を確認してください。

ヘッダFromとエンベロープFromについて詳しくはこちらのブログをご参照ください。

「エンベロープFrom」と「ヘッダFrom」の違いとは? | ベアメールブログ

(定期的に転送を行う場合)ARCヘッダとList-idヘッダを追加

ARC(Authenticated Received Chain)とは、転送されたメールの以前の認証ステータスを確認できるものです。定期的にメールを転送する場合、ARC認証の使用が推奨されています。

1日あたり5,000件以上のメール送信者に対する要件

上記の要件に加えて、1日あたり5,000件以上のメールを送信する場合に追加される要件と対応すべきことは次のとおりです。

SPFおよびDKIMの設定

1日5,000通以上Gmail宛に配信する場合、SPFとDKIMのどちらかではなく、両方を設定することが義務付けられます。

また5,000通以上配信する場合、DMARCの導入および認証(アライメント)に合格することも要件に含まれるため、DKIMは第三者署名ではなく自社ドメインでのDKIM署名(作成者署名)が必要となります。

DMARCの設定

DMARC(Domain-based Message Authentication、Reporting and Conformance)とは、SPFやDKIMで検証した結果をもとに、ヘッダFromのドメインがSPFやDKIMで認証しているドメインと一致しているかを検証し、認証を行う仕組みです。

DMARCを設定することで、認証に失敗したメールの処理についてドメインの所有者がコントロールできるようになります。none(監視のみ)、quarantine(隔離)、reject(削除)の3つのポリシーのいずれかを設定できます。

また、自社ドメインを使用して配信されているメールの送信元情報や認証結果についての統計情報(DMARCレポート)を受け取ることもできます。

導入するためには、DNSサーバーにDMARCレコードを設定します。今回のGoogleの要件では、DMARCポリシーは「none」で問題ないとされているため、まずはp=noneでDMARCを設定しましょう。

DMARCの詳細、設定方法について詳しくは以下の記事をご参照ください。

DMARCとは? SPF・DKIMとの関係と仕組み、導入方法まで解説 | ベアメールブログ

DMARCの導入、活用方法についてまとめたお役立ち資料もご用意しております。

DMARCアライメントの合格

ヘッダFromのドメインが、SPFで認証したドメインもしくはDKIMで認証したドメインと一致する必要があります。これは「アライメント」と呼ばれ、DMARC認証に合格するために必要です。

Googleの要件を満たすためには、SPFかDKIMのいずれかのアライメントチェックに合格すれば問題ありません。

SPFのアライメントチェック

ヘッダFromのドメインが、Return-Path(エンベロープFrom)のドメインと一致すること。

外部メールサービスを利用している場合など、自社ドメインと異なるドメインがReturn-Pathに設定されているとアライメントは失敗するため、Return-Pathをカスタマイズする必要があります。

DKIMのアライメントチェック

ヘッダFromのドメインが、DKIM署名の「d=」タグで指定したドメインと一致すること。

外部メールサービスを利用している場合など、自社ドメインと異なるドメインでDKIM署名を行う「第三者署名」の場合アライメントは失敗するため、自社ドメインでDKIM署名を行う「作成者署名」にする必要があります。

アライメントについて詳しくは以下のブログをご参照ください。

DMARCのアライメントとは? DMARC認証をクリアするためのポイント | ベアメールブログ

(マーケティングメールの場合)メッセージにワンクリックの登録解除機能を搭載

受信者が簡単にメールの配信登録を解除できるよう、メールの本文にワンリックで登録を解除できるリンクを設置する必要があります。Webサイトに遷移させてからの操作ではなく、メール本文から1回クリックした時点で解除されることが条件です。

この要件を満たすためには、メール本文内に登録解除用のURLを記載するだけでなく、RFC8058で定義されているList-Unsubscribe:ヘッダをメールに追加し、購読解除のリクエストをHTTPSサーバで受ける仕組みが必要となります。ただし、この購読解除の仕組みの実装については、2024年6月1日までに対応すれば良いとされています。(※)

RFC8058「Signaling One-Click Functionality for List Email Headers」https://www.rfc-editor.org/rfc/rfc8058.txt (2023/12/18 確認)

※Google Workspace 管理者ヘルプ「Email sender guidelines FAQ」https://support.google.com/a/answer/14229414?sjid=3612797538263084926-AP (2023/12/18 確認)

Gmailの新しい送信者要件への対応方法

まずは自社の現状を把握する

Gmailの新要件に対応するためには、まずは自社のメール送信の現状を確認することが重要です。

自分の担当領域では5000通未満しか配信していないため対応の必要はないと思っていたら、同じドメインを使用して実は他部署が大量に配信していたという可能性も否めません。

「部署が個別に導入したツールから実はメールが配信されていた…」「突然メールが全く届かなくなったと思ったら、知らないところでDMARCがquarantineポリシーにされていた」など、組織全体のメール配信状況を把握せずに対策を進めてしまうとトラブルの原因となるため、まずは現状把握から行うことをお勧めします。

把握すべきポイント

把握すべきポイントは次のとおりです。

①メールの用途

- 組織内のどこでメールが利用されているか(業務メール、一斉通知、メールマガジン、システムからの自動通知、ECやサービスからの返信メールなど)

- メールはどこから送信されているか(メールサーバー、メルマガ配信システム、CRMシステム、ECサイト、Webサービスなど)

②メールの送信量

- 各環境からどの程度配信されているか

③メールの認証状況

- SPF、DKIM、DMARCの導入状況の確認

- 認証状況(認証が成功しているか)の確認

把握するための方法

メール送信状況を把握するための方法としては次のようなものがあります。

①組織内でのヒアリング・調査

各部署に対して、メールの配信有無や用途、送信量についてのヒアリングを行います。特にメールマガジンなど、一斉配信を行う業務に注意します。またメールサーバやメールシステムのログ調査などを行います。

②DMARCレポートの活用

自社のドメインから送信されているメールの全体像を把握するためには、DMARCレポートで確認するのが確実です。

DMARCレポートとは、DMARCを導入することでメールの認証結果などのフィードバックをドメイン所有者が受け取ることのできる機能です。自社ドメインをヘッダFromに使用したメールの送信元情報(IPアドレス)や、送信ドメイン認証の認証結果を確認することができます。

DMARCレポートの詳細や読み方については以下のブログもご参照ください。

DMARCレポートとは? 設定方法や集計レポートの読み方、解析ツールを解説 | ベアメールブログ

DMARCレポートを活用した対応の流れ

DMARCレポートを利用して今回の要件への対応を行う流れは以下のとおりです。

1.DMARCレポートの受信開始

まずはDMARCレポートを受け取れるようにします。DMARCレコードのruaタグで集計レポートの送付先メールアドレスを指定します。各メールサービスプロバイダから毎日レポートが送られてくるため、専用の受信用アカウントを用意すると良いでしょう。

2.自社ドメインで使用している正規の送信元サーバーを精査

DMARC集計レポートを確認します。集計レポートには自社ドメインをヘッダFromに設定して送信しているメールサーバーのIPアドレスごとに、認証結果などが記載されます。もし「なりすまし」が存在する場合、その送信元情報も含まれてしまうため自社で正規に利用しているサーバーを精査し、洗い出します。

3.認証状況の確認・対応

自社で利用しているメールサーバーを洗い出したら、それぞれの環境のSPF・DKIM・DMARCの認証状況を確認します。未設定あるいは認証に失敗しているものがあれば対応を行います。

4.送信元ごとに今回の要件をクリアできているか確認

SPF・DKIM・DMARC以外の、逆引きの対応やTLS対応、ワンクリックの購読解除などの要件についてもメールサーバーごとに確認を行います。

DMARCレポートの分析を簡単にするなら

ベアメールが提供するメールの正常性診断&モニタリングサービス「迷惑メールスコアリング」では、DMARC分析機能を提供しています。

DMARCレポートは受信側メールサービスプロバイダから個別に毎日に送られてくるため、人の手で集計し、確認するのは非常に困難です。迷惑メールスコアリングなら、お客さまに代わってDMARCレポートを受信し、すべてのレポートを自動的に集計して可視化します。誰でも簡単にDMARCの認証状況、SPF・DKIMの認証とアライメントの状況などを確認できるようになります。

DMARC分析機能の他にも、そのメールに問題がないかテストメールを送信するだけで多角的な診断を受けることができます。今回のGmailの送信者ガイドラインにも含まれているDNS設定やメールフォーマット、RFCの文字数チェックなども診断可能です。

無料トライアルも可能ですので、ご興味のある方はお気軽にお問い合わせください。

まとめ

Gmail宛に送信するメールには、2024年2月から新たな要件が適用されます。この要件に対応しない場合、送信したメールが迷惑メールとして振り分けられたり、ブロックされたり、正常に配信されなくなる恐れがあるため、ビジネスに大きな影響を与えかねません。特に1日あたり5,000件以上のメールを送信する場合には、より厳しい要件が追加されるため対策は必須です。今回紹介した送信者の要件は、今後他のメールサービスでも標準となる可能性があるため、できるだけ早く対策に取り組むことがおすすめです。