BLOG ベアメールブログ

2025.05.29 (木)

DMARCポリシー設定ガイド|「none」から「reject」へ強化する理由と進め方

最終更新日:2025.11.14

「DMARCは設定済み。でもポリシーは“p=none”のまま…」そんな状態になっていませんか?

実は「p=none」では、なりすまし対策としての効果はほとんど発揮されていません。DMARCは導入して終わりではなく、ポリシーを適切に強化することで本来の効果を発揮します。とはいえ、いきなり「reject」に設定すると、正規のメールまで届かなくなるリスクがあり、不安に感じる方も多いはず。

本記事では、安全に「quarantine」「reject」へ引き上げるための5ステップと、強化後の運用ポイントを丁寧に解説します。

目次

DMARCポリシーとは

DMARCポリシーは、DMARC認証に失敗したメールを、受信者がどのように取り扱うべきか指示するためのものです。

DMARCポリシーは、下記の3つのレベルに分けられます。

| 値 | DMARC認証失敗時の処理 | 使用シーン |

|---|---|---|

| none (監視のみ) | そのまま受信者に配信 | メール送信状況を把握 |

| quarantine (隔離) | スパムフォルダへ隔離 | ポリシー強化による影響を評価 |

| reject (拒否) | 受信者に届かない | なりすましメールを完全拒否 |

DMARCポリシーを「quarantine」や「reject」などの厳格なものに設定することで、自社ドメインになりすます不正なメールが受信されることを防止できます。これにより、自社ドメインの信頼性を維持し、顧客や取引先が安心してメールを受信することが可能になります。

DMARCポリシーの設定方法

DMARCポリシーは、DMARCレコードのpタグで指定します。

例:v=DMARC1; p=none; rua=mailto:dmarc-reports@example.comDMARCレコードの書き方や設定方法について詳しくはこちらのブログで解説しています。

DMARCレコードの書き方は? 設定・確認方法や設定例も解説 | ベアメールブログ

DMARCポリシーの影響範囲

DMARCポリシーの影響範囲は、デフォルトでは対象ドメイン全体からサブドメインにまで及びます。親ドメイン(組織ドメイン)とサブドメインでDMARCポリシーを分けて運用したい場合は、以下の2つの方法があります。

spタグを使用する

spタグを使用すれば親ドメインと異なるポリシーを個別に設定することができます。

しかし、spタグは全てのサブドメインに対して一律で適用されるため、サブドメインの状況に応じてポリシーを個別に変更するなど柔軟な運用はできません。

例:v=DMARC1; p=none; sp=quarantine; rua=mailto:dmarc-reports@example.comサブドメインにDMARCレコードを個別に設定する

個々のサブドメインの状況に応じて柔軟にポリシーを調整したい場合は、サブドメイン個別にDMARCレコードを設定する必要があります。

サブドメインに対するDMARCポリシーの影響や運用については、以下の記事で詳しく解説しています。

DMARCのサブドメインへの影響とは?spタグの機能や推奨設定、DMARCレポートでの確認方法を解説 | ベアメールブログ

DMARCポリシーを強化しない場合のリスク

せっかくDMARCを設定しても、ポリシーが「none」のままでは、自社ドメインを悪用したなりすましメールを防ぐことはできません。その結果、企業の信頼性が損なわれ、ビジネスに大きな影響を与える可能性があります。具体的には、以下のようなリスクが考えられます。

なりすまし被害によるブランド信頼の低下

悪意ある第三者が自社ドメインを騙って不正なメールを送信すると、受信者はそれを本物と信じて開封・クリックしてしまう可能性があります。こうしたなりすましメールが広まることで、受信者は「あの会社のメールは危険だ」という印象を持ち、正規のメールに対しても不信感を持たれるようになります。その結果、開封率やエンゲージメント率の低下にとどまらず、企業やサービスのブランドイメージにも深刻な悪影響を及ぼす恐れがあります。

ドメインのレピュテーションの低下

DMARCポリシーをp=noneのまま運用していると、自社ドメインを悪用したスパムやフィッシングメールが野放しになり、ドメインのレピュテーションが低下する恐れがあります。

なりすましメールは第三者のメールサーバから送信されるため、自社の送信環境の評価が下がるわけではありません。しかし近年では、受信側がヘッダFromに設定されたドメインの評価を重視する傾向が強まっています。そのため自社ドメインがスパム配信に悪用されてしまうと、ドメイン全体のレピュテーションが損なわれ、正当なメールまで迷惑メールとして扱われるリスクが高まるのです。

メールの到達率の低下と、回復の困難さ

一度ドメインのレピュテーションが下がると、回復には手間と時間がかかります。

スパムやフィッシングに利用された履歴は、メールサービス側に蓄積されます。その結果、システムからの通知メールや、メールマガジン、通常の業務メールに至るまで、組織ドメインを使用した全てのメールが迷惑メールとして扱われる可能性が高まります。

さらに、一度失われたドメインの信頼性を回復させるのは容易ではありません。原因の特定と対策、そして送信ボリュームの段階的な調整(ウォームアップ)など、地道な対応が必要です。そのため、「メールが届かない」状態が長期化するリスクもあります。

セキュリティ体制への評価が下がる

経済産業省・警察庁・総務省は2023年2月、フィッシング詐欺の被害拡大を受けて、クレジットカード会社などの金融関連事業者に対し、DMARCの導入と「p=reject」ポリシーでの運用を強く求める要請文を発出しました。

また、内閣サイバーセキュリティセンター(NISC)が策定する「政府機関等の対策基準策定のためのガイドライン(令和5年度版)」でも、DMARCの導入に加えて、導入後1年以内にポリシーを強化することが推奨されており、公的機関を中心に送信ドメイン認証の強化が進められています。

このような動きを踏まえると、DMARCポリシーがp=noneのままでは、必要な対策を講じておらず、セキュリティ上の信頼性に欠けると判断される恐れがあります。その結果、取引先や顧客からの信頼を損ねるだけでなく、万が一のインシデント発生時にも十分な対策を取ってこなかった組織として説明責任を問われるリスクが生じます。

経済産業省「クレジットカード会社等に対するフィッシング対策の強化を要請しました」https://www.meti.go.jp/press/2022/02/20230201001/20230201001.html

内閣サイバーセキュリティセンター「政府機関等のサイバーセキュリティ対策のための統一基準群」https://www.nisc.go.jp/policy/group/general/kijun.html

DMARCポリシーを強化する5ステップ 【noneからquarantine・rejectへ】

DMARCポリシーの強化は段階的に強化することをお勧めします。

いきなり「reject」にするのではなく、「none」から「quarantine」、そして「reject」へ段階的かつ適切なタイミングで強化することで、正当なメールが届かなくなるリスクを抑えることができます。この章では5つのステップに分けてポリシーの引き上げ方法を紹介していきます。これからポリシーを上げていく方は以下の内容を参考にしてみてください。

ステップ1:DMARCレポートの収集を始める

まずは、DMARCのruaタグを設定し、DMARCレポート(Aggregate Report)を受け取れる状態にしましょう。レポートでは、どの送信元からどれだけのメールが送られ、DMARC認証が合格しているかを把握できます。以下のチェックポイントがクリアできたら、ステップ2へ進みましょう。

☑️ DNSにruaタグを正しく設定した

☑️ DMARCレポート(Aggregate Report)が届いている

☑️ レポートを可視化できるツール(ベアメール、dmarcianなど)を導入済み

ruaタグの正しい設定についてはこちらを参考にしてみてください。

DMARCとは? 仕組みやメリット、導入方法まで解説 | ベアメールブログ

レポートの可視化ツールをまだ導入していない方は、こちらを参考にしてください。

DMARCレポート解析ツールは無料で使える? OSSや、無料プランがあるサービスも紹介 | ベアメールブログ

ステップ2:送信環境の棚卸しを行う

DMARCレポートをもとに、自社のメール送信に関わるすべてのIPアドレスやサービスを洗い出します。この棚卸しに不備があると、「quarantine」に引き上げたときに、正規メールが届かなくなるリスクが高くなります。以下のチェックポイントがクリアできたら、ステップ3へ進みましょう。

☑️「ヘッダFrom」に使っているドメインでメールを送信しているすべての部署・サービスを洗い出した

☑️ 社内ツール・サードパーティのサービス含め、誰がその送信環境を管理しているか明確にした

ステップ3:SPF・DKIMの整備

ステップ2で洗い出した送信元ごとに、SPF・DKIMの設定が正しく行われているかを確認し、必要な修正を行いましょう。

このとき重要なのは、SPFやDKIMの認証が通るだけでなく、「認証が通ったドメイン」と「ヘッダFromのドメイン」が一致していること(アライメント)です。DMARC認証に合格するには、SPF・DKIMいずれかで、認証とアライメントが成功することが必須条件です。

設定が不十分なままポリシーを強化してしまうと、正規のメールが届かなくなるリスクがあるため、この段階で認証とアライメントの状態をしっかり確認しましょう。以下のチェックポイントがすべてクリアできたら、ステップ4へ進めます。

☑️ 認証失敗しているメールの送信元はすべて特定し、SPF・DKIMの設定を修正している

☑️ サードパーティの送信サービスについても、SPF・DKIMの設定を確認し、反映済み

☑️ 自社からのメールのDMARC認証が成功している

☑️ サブドメインにも適切なポリシー(sp=タグなど)を適用・確認済み

ステップ4:「quarantine」ポリシーへの移行

正当なメールがすべてDMARC認証に合格したら、DMARCポリシーを「p=quarantine」に変更します。この設定により、認証に失敗したメールは受信者の迷惑メールフォルダに振り分けられるようになります。

ただ、いきなり全件にポリシーを適用すると、正当なメールが届かなくなる恐れもあります。そうした場合に活用したいのが、pctタグです。

例:v=DMARC1; p=quarantine; pct=50; rua=mailto:dmarc-reports@example.comたとえば、「pct=50」とすれば、認証に失敗したメールのうち50%のみにquarantineが適用され、残りの50%はnoneとして処理されます。

このように段階的にポリシーの適用率を引き上げながら、業務への影響を確認できるのがpct=の大きなメリットです。万が一に備えて様子を見たい場合は、迷わずpct=を併用することをおすすめします。

以下のチェックポイントがクリアできたら、ステップ5へ進みましょう。

☑️ p=quarantineへのポリシー変更を実施した

☑️ 自社の正規メールのDMARC認証が成功している

☑️ 社内・取引先からの未着・迷惑メール化などの問い合わせが発生していない

☑️ ポリシー適用率(pct=)を使用して影響度を段階的に確認した(必要に応じて)

ステップ5:reject移行前の最終チェック

「p=reject」はDMARCポリシーの中で最も強力な設定であり、認証に失敗したメールは受信拒否されます。なりすましメールを確実にブロックできる一方で、設定や送信元の見落としがあると、正規の業務メールまでブロックされてしまうリスクがあります。

そのため、いきなり100%適用するのではなく、ここでもpctタグを併用して段階的に適用範囲を広げていく方法が有効です。以下のチェックポイントがクリアできたら、「reject」にポリシーを引き上げましょう。

☑️ 自社の正規メールのDMARC認証が引き続き成功している

☑️ 認証失敗しているメールの送信元はすべて特定し、SPF・DKIMの設定を修正している

☑️ 業務上重要な正規メール(請求書、契約、通知など)に影響が出ないと確認済み

☑️ サブドメインへの影響も適切に設定・検証済み

☑️ pct=タグを使い、影響を段階的に確認・調整した

☑️ reject移行前に社内関係者に周知・合意がとれている

DMARCポリシー強化後に気をつけたい運用ポイント

DMARCポリシーを「quarantine」や「reject」に設定した後も、運用はそこで終わりではありません。

新しい送信元の追加や構成変更に伴う設定ミス、ポリシー強化後も見落としがちなポイントがいくつか存在します。ここでは、継続的に気をつけたい運用のポイントをご紹介します。

新規ツール導入時の認証設定

新しいツールを導入する際には、そのツールが自社ドメインを使ってメールを送信するかどうかをまず確認しましょう。自社ドメインで送信する場合は、SPFやDKIMの設定が必要になるため、導入前に認証設定が可能かをチェックする必要があります。

また、ツールの送信に使われるドメインとFromアドレスのドメインが、DMARCのアライメント要件を満たしているかも重要な確認ポイントです。

SPFアライメント

エンベロープFrom(Return-Path)に使われているドメインが、ヘッダFromのドメインと一致しているかを確認します。外部のメール配信サービスを利用していて、そのサービスのドメイン(例:return.mailvendor.com)がReturn-Pathになっている場合は、自社ドメイン(例:example.com)をReturn-Pathに設定する必要があります。

DKIMアライメント

署名に使用される「d=」のドメインが、ヘッダFromのドメインと一致しているかを確認します。外部サービスがDKIM署名を行う際に、サービス事業者のドメイン(例:toolvendor.com)で署名している場合は、自社ドメイン(例:example.com)での署名に切り替える必要があります。

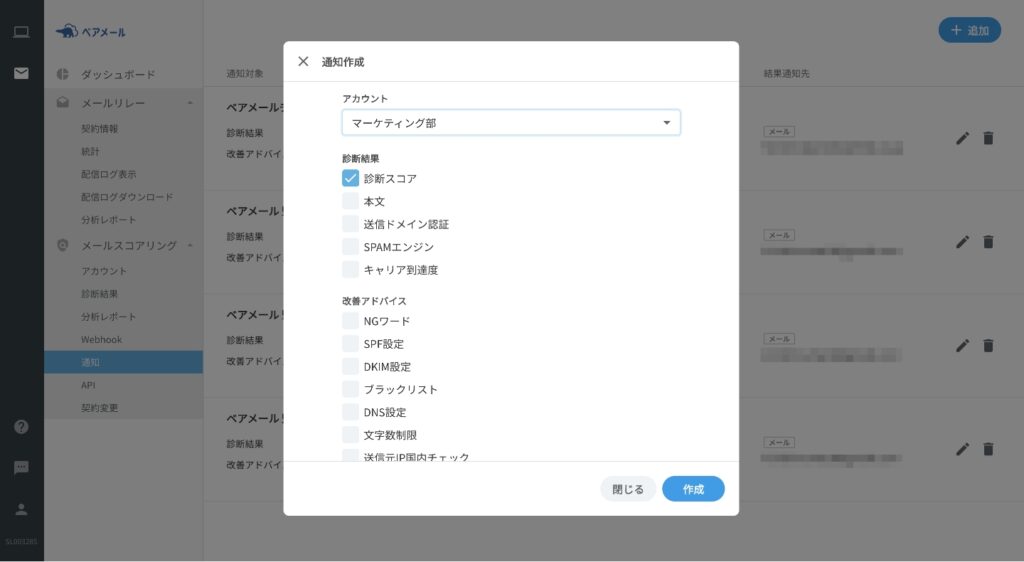

認証エラーの早期検知

ポリシーを強化したあとは、DMARCレポートを月1回以上の頻度で定期的に確認することが大切です。

特に、DMARC認証の成功率に大きな変化がないかをチェックし、一部の送信元で認証失敗が見られた段階で早めに対処できるようにしておきましょう。

また、ベアメールのDMARC分析ツールを活用すれば、指定した条件に合致した場合にアラート通知を受け取ることができるため、異変にすばやく気づきやすくなり、より安定した運用が可能になります。

まとめ

DMARCポリシーの強化は、ドメインの信頼性を向上させ、なりすましや不正メールを防ぐために不可欠です。適切なステップを踏みながら「none」から「quarantine」、そして最終的に「reject」へとポリシーを引き上げることで、セキュリティリスクを最小限に抑えることができます。ただし、正当なメールの認証失敗のリスクを考慮し、DMARCレポートを活用しながら慎重に運用することが重要です。

ポリシー適用後も継続的な監視を行い、正規のメールが適切に届いているかを確認しながら、安定したメール運用を実現しましょう。